ClearFake kampány

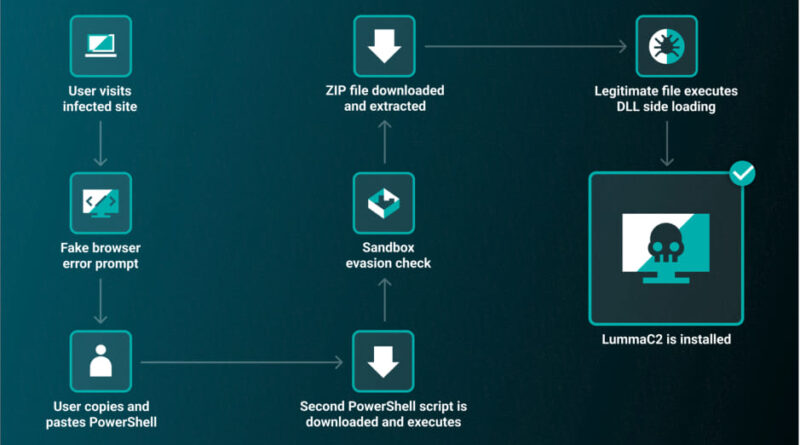

2024 májusában a ReliaQuest felfedezte a ClearFake JavaScript keretrendszer új technikákat alkalmazó kampányát: a támadó ráveszi a felhasználókat, hogy manuálisan másoljanak és futtassanak rosszindulatú kódot a PowerShellben. Ez eltér a ClearFake és más hamis böngészőfrissítéssel kapcsolatos terjesztési kampányoknál gyakran megfigyelt tipikus drive-by letöltésektől, amelyek során az áldozatot ráveszik egy rosszindulatú hasznos teher letöltésére és végrehajtására. Ezt az új technikát úgy tervezték, hogy elkerülje a biztonsági eszközök észlelését, mivel a felhasználó közvetlenül kézzel futtatja a rosszindulatú PowerShell parancsokat, szemben a felhasználó által letöltött és végrehajtott szkriptfájl által történő meghívással. A kampány ezután egy többlépcsős, PowerShell és sandbox-kikerülési technikákat alkalmazó rosszindulatú fertőzést hajt végre, amely a LummaC2 infostealer rosszindulatú szoftver telepítéséhez vezet.

Mivel ez a kampány megköveteli, hogy a felhasználók maguk hajtsák végre manuálisan a PowerShell kódot, ennek a technikának valószínűleg kisebb az esélye a felhasználók becsapására. Ugyanakkor súlyosabb következményekkel járhat, mivel a sikeres végrehajtás az észlelések és ellenőrzések megkerülését eredményezheti. A biztonsági csapatoknak tisztában kell lenniük ezzel az új végrehajtási technikával, felül kell vizsgálniuk a PowerShell használatát korlátozó jelenlegi vezérléseket, és fel kell világosítaniuk a felhasználókat, hogy ne másoljanak és illesszenek be kódot a PowerShell vagy a Windows Command Shell konzolokba.

A ReliaQuest jelentésben ismerteti a legújabb ClearFake-kampány szakaszait és kockázatcsökkentő intézkedéseket is javasol.