Kihasznált kártékony szerver

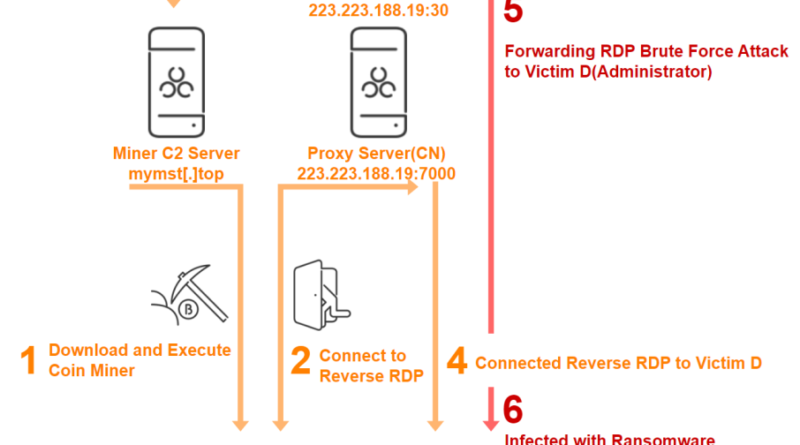

Az AhnLab SEcurity Intelligence Center (ASEC) megerősített egy esetet, amelyben egy CoinMiner támadó proxy szervere vált egy zsarolóvírus Remote Desktop Protocol (RDP) szkennelési támadásának célpontjává. A CoinMiner alkalmazója egy proxykiszolgálót használt egy fertőzött botnet eléréséhez, és a proxykiszolgálóhoz való csatlakozáshoz megnyitott portot egy másik fenyegető szereplő RDP-ellenőrzési támadása tette hozzáférhetővé. Ennek eredményeképpen az RDP-ellenőrzési támadás a CoinMiner botnetje ellen indult, és megfertőzte azt zsarolóprogrammal.

A fenyegetési szereplők a sötét weben és a feketepiacokon hozzáférésekkel, rosszindulatú fájlokkal, kiszivárgott információkkal, botnet-infrastruktúrával és fenyegető szolgáltatásokkal kereskednek. Az azonban rendkívül ritka, hogy egy fenyegető szereplő infrastruktúrája ahelyett, hogy közvetlen kereskedelem tárgya lenne, egy másik fenyegető szereplő támadásának célpontjává válik.

Elemzési szempontból egy másik fenyegető szereplő infrastruktúráját felhasználó támadást a különböző fenyegető szereplők viselkedésével együtt figyelnek meg, ami további kihívást jelent az egyes érintett fenyegető szereplők viselkedésének és szándékának megkülönböztetésében. Továbbá a fenyegető szereplők más fenyegető szereplők infrastruktúráit és érintett rendszereit is felhasználhatják a hatékonyabb támadások indításához.

Ha a hasonló támadások olyan esetei, amelyekben egy fenyegető szereplő más fenyegető szereplők infrastruktúráit használja fel, egyre több fenyegető szereplő törhet be célzottan más fenyegető szereplők infrastruktúrájába, és használhatja azokat különböző típusú támadások indítására.