A GhostWriter csoport Ukrajnát veszi célba

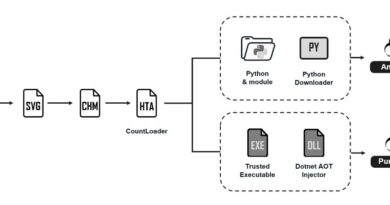

2024. július 12. és 18. között a Fehéroroszországhoz köthető GhostWriter (UAC-0057 néven ismert) Advanced Persistent Threat (APT) csoport kibertámadást indított ukrán szervezetek ellen a PicassoLoader nevű rosszindulatú szoftvercsalád segítségével. A kiberbűnözők olyan makrókkal teli dokumentumokat terjesztettek, amelyeket a rosszindulatú szoftver felszabadítására terveztek, amely ezt követően a Cobalt Strike Beacon nevű poszt-exploitációs eszközt szállította. A támadáshoz használt dokumentumok olyan kérdésekkel foglalkoztak, mint az önkormányzati reform (USAID/DAI “HOVERLA” projekt), vagy adózás és pénzügyi-gazdasági mérőszámok. A felhasznált dokumentumok jellege alapján feltételezhető, hogy a projektiroda szakemberei és a rokon önkormányzati alkalmazottak voltak a valószínű célpontok.

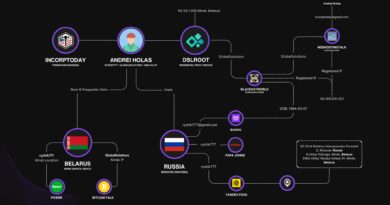

Ez a kibertámadási séma feltehetően egy kiterjedtebb, az ukrán kormány ellen irányuló kiberkémkedési törekvés része, amely legalább 2017 márciusáig visszavezethető. Korábban, 2021 novemberében a Mandiant Threat Intelligence kutatói a GhostWriter dezinformációs kampányt (más néven UNC1151) a fehérorosz kormánnyal hozták összefüggésbe. Ezt a kampányt a FireEye 2020 augusztusában leplezte le, mint olyan dezinformációs kampányt, amelynek célja a NATO lejáratása volt azáltal, hogy hamisított hírtartalmakat terjesztett a kompromittált hírportálokon, amelyek az orosz biztonsági érdekekhez igazodtak. Más, közösségi hálózatokon keresztül terjedő dezinformációs kampányoktól eltérően azonban a GhostWriter a hamis információk terjesztéséhez híroldalak kompromittált tartalomkezelő rendszereit vagy utánzott e-mail fiókokat használt ki. A 2020-as választásokat megelőzően a GhostWriter fehéroroszországi szervezeteket vett célba, és a megtámadott személyek közül néhányan a fehérorosz ellenzék képviselői voltak, akiket később a fehérorosz kormány letartóztatott.

(forrás)