Az Andariel csoport globális kémkedési kampánya

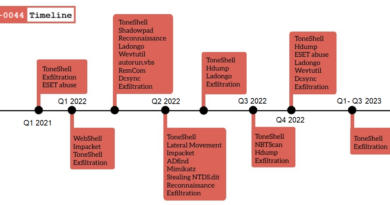

Az Egyesült Államok Szövetségi Nyomozó Irodája (FBI) és partnerei kiadtak egy kiberbiztonsági összefoglalót, hogy felhívják a figyelmet a Koreai Népi Demokratikus Köztársaság (DPRK) Phenjanban és Sinuijuban működő 3. felderítő irodájával (Reconnaissance General Bureau (RGB)) kapcsolatos kiberkémkedési tevékenységre. Az RGB 3. iroda egy DPRK államilag támogatott kibercsoportot foglal magában, amely nyilvánosan Andariel, Onyx Sleet (korábban PLUTONIUM), DarkSeoul, Silent Chollima és Stonefly/Clasiopa néven ismert. A csoport elsősorban védelmi, űrkutatási, nukleáris és mérnöki szervezeteket vesz célba, hogy érzékeny és minősített műszaki információkat és szellemi tulajdont szerezzen a rezsim katonai és nukleáris programjainak és ambícióinak előmozdítása érdekében. Az összefoglaló szerzői úgy vélik, hogy a csoport továbbra is folyamatos fenyegetést jelent a világ különböző ipari ágazataira, többek között, de nem kizárólag az adott országukban, valamint Japánban és Indiában működő szervezetekre. Az RGB 3rd Bureau szereplői kémtevékenységüket az amerikai egészségügyi szervezetek elleni zsarolóprogram-műveletekből finanszírozzák.

A szereplők a webszerverek széles körű kihasználásával szereznek kezdeti hozzáférést a szoftverekben, például a Log4j-ben található ismert sérülékenységeken keresztül, hogy web shellt telepítsenek, és további kihasználás céljából hozzáférjenek érzékeny információkhoz és alkalmazásokhoz. A szereplők ezután szabványos rendszer felderítési és enumerálási technikákat alkalmaznak, az ütemezett feladatok segítségével perzisztenciát teremtenek, és a jogosultságok kiterjesztését olyan elterjedt hitelesítő eszközökkel hajtják végre, mint a Mimikatz. A szereplők egyedi rosszindulatú programimplantátumokat, távoli hozzáférési eszközöket (RAT) és nyílt forráskódú eszközöket telepítenek és használnak fel a végrehajtáshoz, az oldalirányú mozgáshoz és az adatok kiszivárogtatásához.

A szereplők rosszindulatú csatolmányok, például Microsoft Windows Shortcut File (LNK) fájlok vagy HTML Application (HTA) szkriptfájlok segítségével is végeznek adathalász tevékenységet titkosított vagy titkosítatlan zip-archívumokban.

Az összefoglalóban megosztották a kiberszereplővel összefüggő IOC-kat (Indicators of Compromise).