Hiba a Windows Smart App Control-ban és a SmartScreen-ben

Az Elastic Security Labs kutatói olyan tervezési gyengeségeket fedeztek fel a Microsoft Windows Smart App Control és SmartScreen rendszerében, amelyek lehetővé tehetik a kiberszereplők számára, hogy figyelmeztetés nélkül szerezzenek kezdeti hozzáférést a célkörnyezetekhez.

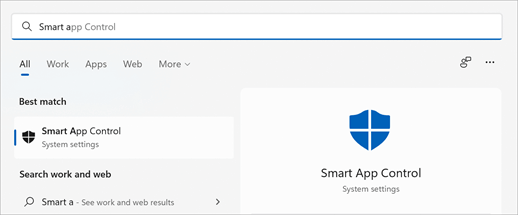

A Smart App Control (SAC) egy felhőalapú biztonsági funkció, amelyet a Microsoft a Windows 11-ben vezetett be, hogy megakadályozza a rosszindulatú, nem megbízható és potenciálisan nem kívánt alkalmazások (PUA) futtatását a rendszerben. Azokban az esetekben, amikor a szolgáltatás nem tud előrejelzést készíteni az alkalmazásról, ellenőrzi, hogy az alá van-e írva, vagy érvényes aláírással rendelkezik-e, hogy futtatható legyen. A Windows 10 mellett megjelent SmartScreen egy hasonló biztonsági funkció, amely meghatározza, hogy egy webhely vagy egy letöltött alkalmazás potenciálisan rosszindulatú-e. Az URL- és alkalmazásvédelemhez szintén hírnév alapú (reputation-based) megközelítést használ.

“A Microsoft Defender SmartScreen kiértékeli egy weboldal URL-címeit, hogy megállapítsa, ismertek-e arról, hogy nem biztonságos tartalmakat terjesztenek vagy fogadnak-e” – jegyzi meg a redmondi cég a dokumentációban.

Az egyik legegyszerűbb módja ennek a védelmi megoldásnak a megkerülésére, ha az alkalmazást legitim Extended Validation (EV) tanúsítvánnyal írják alá, ezt a technikát a kiberszereplők már kihasználják rosszindulatú programok terjesztésére, amint azt a közelmúltban a HotPage esete is bizonyította.