A Cobalt Strike-tól a Mimikatzig: A kínai felhasználókat célzó SLOW#TEMPEST kampány mélyreható vizsgálata

A Securonix fenyegetéskutató csapata felfedezett egy titkos kampányt, amely kínai nyelvű felhasználókat céloz meg Cobalt Strike hasznos terheléssel, amelyet valószínűleg adathalász e-maileken keresztül juttatnak el az áldozatokhoz. A támadóknak sikerült oldalirányban mozogniuk, perzisztenciát kialakítaniuk és több mint két hétig észrevétlenek maradtak a rendszereken belül. A Securonix fenyegetéskutatói által SLOW#TEMPEST néven azonosított legújabb támadási kampányban rosszindulatú ZIP-fájlokat terjesztettek azzal a szándékkal, hogy Cobalt Strike implantátumokat telepítsenek a célzott rendszerekre. Úgy tűnik, hogy a kampány kifejezetten kínai áldozatokat céloz meg, amit a fájlnevek és a csalik is bizonyítanak, amelyek túlnyomórészt kínai nyelven íródtak. Ráadásul a fenyegető szereplők által használt teljes C2 infrastruktúrát Kínában, a kínai tulajdonban lévő Shenzhen Tencent Computer Systems Company Limited vállalat üzemelteti. A rosszindulatú minták telemetriai adatainak részletes vizsgálata azt jelzi, hogy a rosszindulatú programok és fájlok többsége Kínából származik, ami tovább erősíti annak valószínűségét, hogy valóban Kína a támadás elsődleges célpontja.

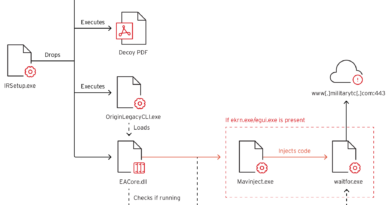

A kód végrehajtása egy tömörített archívumban (.zip) található parancsikon (.lnk) fájlon keresztül kezdődik. A Securonix kutatói elemeztek néhány mintát, amelyek közül az egyik a „20240739人员名单信息[.]zip” volt, amely lefordítva a következőt jelenti: Személyzeti lista információ. Néhány minta, például az említett fájl jelszóval védett volt. Ez egy gyakori taktika volt a Qakbot szereplőnél, ahol a jelszót az adathalász e-mail szövegében adták meg. A zip-fájl tartalmának titkosítása biztosítja, hogy az e-mail alapú vírusirtó szoftverek ne tudják megfelelően megvizsgálni és megjelölni a benne lévő tartalmakat. A zip-fájl megnyitása és a jelszó megadása után (ha szükséges) a felhasználó egy .docx fájlnak álcázott LNK fájlt kap. Az egyik példa egy „违规远程控制软件人员名单[.]docx[.]lnk” nevű parancsfájlt tartalmazott, ami nagyjából azt jelenti, hogy „List of people who violated the remote control software regulations”. A csalifájlokban használt nyelvezetet figyelembe véve valószínű, hogy bizonyos kínai vonatkozású üzleti vagy kormányzati szektorok lehetnek a célpontok, mivel mindkettő olyan személyeket foglalkoztat, akik követik a „távvezérlő szoftverekre vonatkozó előírásokat”.