A Microsoft az amerikai egészségügyi ágazatot célzó új INC ransomware-re figyelmeztet

A Microsoft nyilvánosságra hozta, hogy azonosított egy pénzügyi motivációjú kiberszereplőt, aki egy INC nevű ransomware-rel támadja az amerikai egészségügyi ágazatot. A technológiai óriáscég fenyegetéselemző csapata Vanilla Tempest (korábban DEV-0832) néven követi nyomon a tevékenységet. Az INC Ransom egy ransomware-as-a-service (RaaS) művelet, amelynek leányvállalatai 2023 júliusa óta állami és magánszervezeteket céloznak meg, köztük a Yamaha Motor Philippines, a Xerox Business Solutions(XBS) amerikai részlegét, és nemrégiben a skót Nemzeti Egészségügyi Szolgálatot (NHS). 2024 májusában egy „salfetka” nevű fenyegető szereplő azt állította, hogy az INC Ransom Windows és Linux/ESXi titkosító verzióinak forráskódját 300 000 dollárért árulja az Exploit és XSS hackerfórumokon.

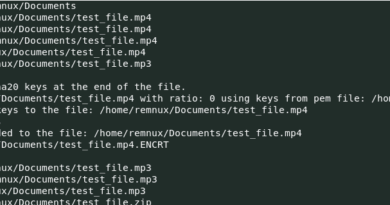

A Microsoft 2024. szeptember 18-án nyilvánosságra hozta, hogy fenyegetéselemzői megfigyelték, hogy a Vanilla Tempest nevű, pénzügyi motivációjú fenyegetőszereplő először az INC ransomware-t használta az amerikai egészségügyi ágazat elleni támadásban. A támadás során a Vanilla Tempest a Storm-0494 fenyegetőszereplőn keresztül jutott hálózati hozzáféréshez, aki a Gootloader kártevő letöltőprogrammal fertőzte meg az áldozatok rendszereit. Miután bejutottak, a támadók a Supper malware-rel backdoorolták a rendszereket, és a legitim AnyDesk távfelügyeleti és MEGA adatszinkronizációs eszközöket telepítették. A támadók ezután a Remote Desktop Protocol (RDP) és a Windows Management Instrumentation Provider Host segítségével oldalirányban mozogtak, hogy az INC ransomware-t telepítsék az áldozat hálózatán.

Bár a Microsoft nem nevezte meg a Vanilla Tempest által szervezett INC ransomware egészségügyi támadás áldozatát, ugyanez a ransomware a múlt hónapban a michigani McLaren Health Care kórházak elleni kibertámadáshoz kapcsolódott.