RID Hijacking

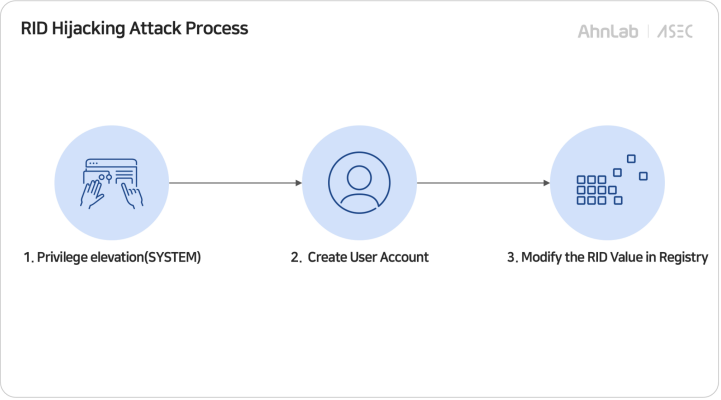

Az AhnLab Security Intelligence Center (ASEC) az Andariel csoport által használt RID Hijacking technikát azonosította, amely a kompromittált rendszerekbe történő bejutáskor alkalmazott. A RID Hijacking lényege, hogy egy alacsony jogosultságú fiók azonosítóját (Relative Identifier – RID) módosítják, hogy az magasabb jogosultságú fiók, például adminisztrátor azonosítójára hasonlítson. Ezt úgy érik el, hogy a támadók a SAM (Security Account Manager) adatbázist manipulálják, így a rendszer a módosított fiókot adminisztrátorként kezeli.

A támadók rendszeres adminisztrátori jogosultságokat szereznek a PsExec vagy JuicyPotato eszközökkel, majd egy új fiókot hoznak létre, és rejtett attribútumot adnak neki. Ezt követően az új fiókhoz hozzáadják a Remote Desktop Users és Administrators csoportokhoz való hozzáférést. Az összes módosítást a SAM regisztrációs adatbázisban végzik el, amelyet végül újraimportálnak, miután az új fiókot eltávolítják a rendszerből, minimalizálva annak azonosíthatóságát. A támadók ezzel a technikával képesek titokban fenntartani a hozzáférést és elkerülni a hagyományos biztonsági intézkedések felismerését.