Mustang Panda Windows kihasználás

A ClearSky Cyber Security izraeli kiberbiztonsági cég figyelmeztetést adott ki, hogy a kínai Mustang Panda nevű APT csoport aktívan kihasznál egy Windows sebezhetőséget. A sérülékenység jelenleg nem rendelkezik CVE-azonosítóval, és a Microsoft alacsony súlyosságúként kategorizálta.

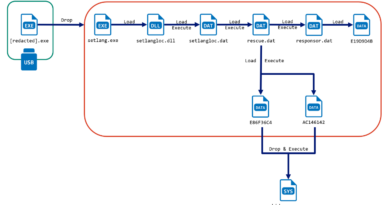

Amikor a felhasználó RAR formátumú tömörített fájlokat bont ki egy mappába, a kibontott fájlok és mappák nem jelennek meg a Windows Intézőben, így a mappa üresnek tűnik. A dir parancs használatakor a kibontott fájlok és mappák láthatatlanok maradnak a felhasználó számára. Azonban, ha a pontos elérési út ismert, a támadók vagy a felhasználók parancssorból futtathatják ezeket a fájlokat. Az attrib -s -h parancs végrehajtásakor rendszer védett fájlokon egy ismeretlen típusú ActiveX komponens jön létre.

Ez a sebezhetőség lehetőséget ad a támadóknak, hogy rosszindulatú fájlokat rejtsenek el a rendszerben, amelyeket a felhasználó nem észlel, de a támadó parancssorból futtathat.

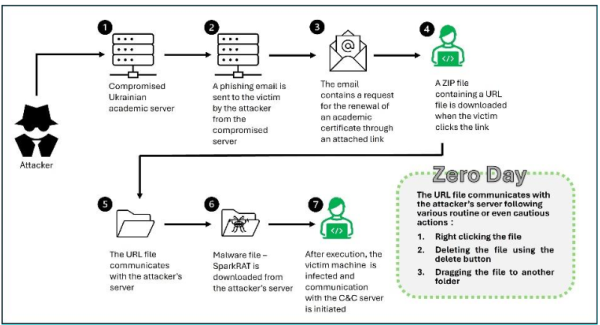

A ClearSky Cyber Security 2024. november 13-án közzétett jelentése szerint a CVE-2024-43451 azonosítójú nulladik napi sérülékenységet fedeztek fel, amelyet aktívan kihasználnak ukrán szervezetek elleni támadások során és hasonló eljárással működik. Ez a sérülékenység a Windows rendszereket érinti, és lehetővé teszi a támadók számára, hogy rosszindulatú kódot futtassanak a felhasználó minimális interakciójával. A sérülékenységet a Microsoft már novemberben javította. A CVE-2024-43451 sérülékenység kihasználása speciálisan kialakított URL-fájlok révén történik, a műveletek elegendőek ahhoz, hogy a rosszindulatú kód végrehajtódjon, anélkül hogy a felhasználó tudatában lenne. A támadás egy adathalász e-maillel kezdődik, amelyet egy kompromittált ukrán kormányzati szerverről küldenek. Az e-mail arra kéri a címzettet, hogy újítsa meg akadémiai bizonyítványát, és tartalmaz egy rosszindulatú URL-fájlt. Amikor a felhasználó a fent említett módok egyikén (pl. jobb kattintás, törlés, áthelyezés) interakcióba lép a fájllal, a sérülékenység aktiválódik. A művelet kapcsolatot létesít a támadó szerverével, és további rosszindulatú fájlokat tölt le, közte a SparkRAT nevű távoli hozzáférésű trójait.

Az ukrán számítógépes vészhelyzeti reagáló csapat (CERT-UA) ezt a kampányt az UAC-0194 nevű, feltételezhetően orosz fenyegetési szereplőhöz köti. A ClearSky hasonlóságokat észlelt más fenyegetési szereplők korábbi kampányaival, ami közös eszközkészlet vagy technika használatára utalhat.