RedCurl – EarthKapre APT módszerei

Az eSentire Threat Response Unit (TRU) jelentése szerint a RedCurl, más néven EarthKapre vagy Red Wolf, egy fejlett, kifinomult kiberkémkedéssel foglalkozó csoport, amely elsősorban vállalati szektorra összpontosít, célja pedig érzékeny adatok ellopása. A csoport tevékenységei során összetett támadási láncokat és technikákat alkalmaz, amelyek több szakaszból állnak.

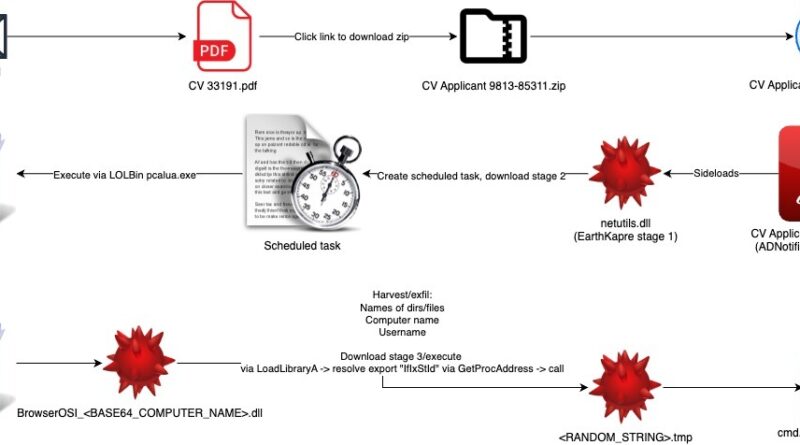

A támadások gyakran adathalász e-mailekkel kezdődnek, amelyek ártalmas mellékleteket tartalmaznak, például PDF fájlokat. Ezek a dokumentumok olyan hivatkozásokat tartalmaznak, amelyek egy ZIP tömörített tartalom letöltéséhez irányítanak. A tömörített adatcsomag ISO (IMG) fájlt tartalmaz, amelyet a felhasználó megnyitva egy külső meghajtóként csatlakoztat a rendszerhez. A meghajtón található egyetlen fájl, például CV Application *.scr, amely valójában egy valós, aláírt Adobe futtatható fájl (ADNotificationManager.exe). Ennek megnyitásakor a rosszindulatú netutils.dll fájl betöltődik, elindítva a támadási láncot.

A támadók kihasználják a legitim Adobe végrehajtható fájlt az oldalsó betöltés (DLL sideloading) technikájával, amely során a rosszindulatú netutils.dll fájl betöltődik és indításra kerül. Ez a módszer lehetővé teszi a támadók számára, hogy elkerüljék a biztonsági rendszerek észlelését, mivel a folyamat egy megbízható alkalmazás nevében fut.

A rosszindulatú szoftver végrehajtása után a támadók különböző felderítési parancsokat és eszközöket használnak, például a SysInternals Active Directory Explorer (AD Explorer) alkalmazást, hogy információkat gyűjtsenek a hálózatról és a rendszerről. Az összegyűjtött adatokat ezután a 7-Zip segítségével jelszóval védett fájlokba csomagolják, előkészítve az exfiltrációra.

Az adatokat PowerShell parancsok segítségével töltik fel egy felhőalapú tárolószolgáltatóhoz, például a Tab Digital-hoz. Ez a módszer lehetővé teszi a támadók számára, hogy észrevétlenül szivárogtassák ki az érzékeny információkat a célzott rendszerekből.

A RedCurl csoport gyakran használ Living-off-the-Land (LOTL) technikákat, amelyek során legitim rendszerszolgáltatásokat és eszközöket használnak rosszindulatú célokra. Például a pcalua.exe alkalmazást használják rosszindulatú parancssorok végrehajtására, valamint a curl.exe és a PowerShell segítségével töltik le és hajtják végre a következő szakaszokhoz szükséges komponenseket.

A csoport tevékenységei során különböző iparágakat céloznak meg világszerte, beleértve a jogi szolgáltatásokat, pénzügyi szektort, építőipart és turizmust. A RedCurl folyamatosan fejleszti technikáit és eszközeit, hogy elkerülje a felfedezést és sikeresen végrehajtsa kiberkémkedési kampányait.

Az eSentire Threat Response Unit megosztotta az azonosításhoz szükséges mutatókat (IoC) és javaslatokat is ad a kockázat csökkentésére.