SocGholish kampány

Az Intel 471 jelentése szerint a SocGholish egy 2017 óta aktív rosszindulatú kampány, amely feltört, megbízható weboldalakon keresztül terjeszti a kártevőket. A támadók gyakran alkalmazzák a domain shadowing technikát, ahol kompromittálják a domain regisztrátor fiókokat, és aldomain-eket hoznak létre a támadási lánc részeként, kihasználva a fő domain iránti bizalmat.

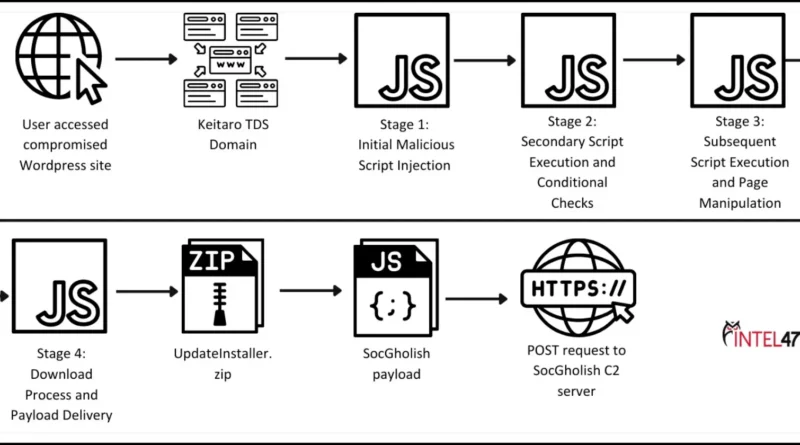

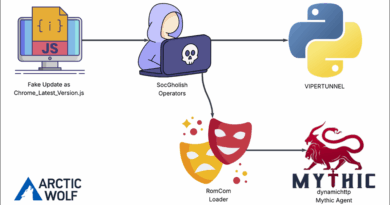

A SocGholish kártevő gyakran böngészőfrissítésnek álcázza magát. Amikor a felhasználók meglátogatnak egy kompromittált webhelyet, egy hamis figyelmeztetés jelenik meg, például arról, hogy elavult böngészőt használnak, és frissítést javasol. A kártevő terjesztése összetett fertőzési láncon keresztül történik, amely JavaScript, PowerShell és tömörített (ZIP) fájlok használatával igyekszik kijátszani a biztonsági ellenőrzéseket. A telepítés általában felhasználói interakciót igényel, például egy fájlra kattintást. Ezt követően a támadó további rosszindulatú programokat telepíthet, mint például a WastedLocker zsarolóvírus vagy a Cobalt Strike keretrendszer, amelyet mind támadók, mind biztonsági szakemberek használnak utólagos kihasználásra.

A SocGholish operátorai jelentős számú webhelyet kompromittáltak, hogy széles körben terjesszék a kártevőt. A támadók célja, hogy a felhasználók megbízható webhelyeken keresztül töltsék le a rosszindulatú szoftvert, így növelve a sikeres fertőzések számát.

A SocGholish tevékenységét a Evil Corp fenyegető csoporthoz, kötik, ami a Mustard Tempest, DEV-0206, TA569, UNC1543 néveken is ismert.