Salt Typhoon kampány elemzése

A Talos elemzése szerint a Salt Typhoon (GhostEmperor – Kaspersky, UNC2286 – Mandiant, FamousSparrow – ESET, Earth Estries – Trend Micro) egy APT csoport, amelyet a Kínai Népköztársaság Állambiztonsági Minisztériuma (MSS) működtet. Ez a csoport kiberkémkedési kampányokat folytat, különös tekintettel az Egyesült Államokra, valamint számos más országra világszerte. Tevékenységük középpontjában az ellenkémkedési célpontok és a vállalati szellemi tulajdon ellopása áll.

2024 végén az amerikai hatóságok bejelentették, hogy a Salt Typhoon hackerei behatoltak kilenc amerikai telekommunikációs vállalat számítógépes rendszereibe, beleértve a Verizon, AT&T, T-Mobile, Spectrum, Lumen, Consolidated Communications és Windstream cégeket. A támadók hozzáfértek a hálózati infrastruktúra kulcsfontosságú elemeihez, például a Cisco által gyártott routerekhez, amelyek az internet forgalmának jelentős részét irányítják. Ezenkívül a csoport kompromittálta az internetszolgáltatók által használt rendszereket, amelyeket az amerikai bűnüldöző és hírszerző ügynökségek törvényes lehallgatások végrehajtására használnak. A támadók több mint egymillió felhasználó hívásainak és üzeneteinek metaadataihoz fértek hozzá, különösen a washingtoni metróövezetben. Bizonyos esetekben sikerült hangfelvételeket is megszerezniük magas rangú személyek telefonhívásairól, beleértve politikai kampányok munkatársait és más kormányzati tisztviselőket.

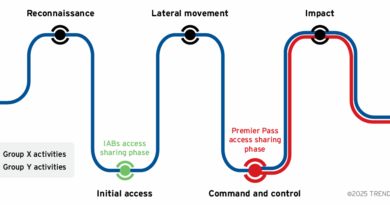

A Salt Typhoon csoport kifinomult technikákat alkalmaz, beleértve a Windows kernel szintű rootkiteket, mint például a Demodex, hogy távoli hozzáférést szerezzenek a célzott szerverekhez. Ezenkívül anti-forenzikus és anti-elemző módszereket használnak a felderítés elkerülése érdekében. A csoport gyakran alkalmaz “living-off-the-land” (LOTL) technikákat, amelyek során meglévő, legitim rendszerszolgáltatásokat és eszközöket használnak rosszindulatú tevékenységeik végrehajtására, minimalizálva ezzel a gyanú felkeltését.

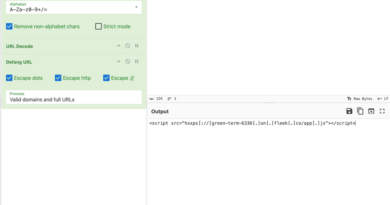

A Salt Typhoon fenyegetési csoport egyedi fejlesztésű eszközt használt a támadásai során, amelyet JumbledPath néven azonosítottak. Ez az eszköz lehetővé tette számukra, hogy távoli Cisco eszközökön forgalomrögzítést (packet capture) hajtsanak végre anélkül, hogy közvetlenül kapcsolódnának az adott eszközhöz.

A támadók a JumbledPath segítségével egy saját maguk által meghatározott jump-hoston keresztül hajtották végre a forgalomrögzítést. Ez azt jelenti, hogy a támadás több közvetítő állomáson keresztül zajlott, ami megnehezítette az eredeti forrás és a végső célpont azonosítását.