APT csoportok kezdeti hozzáférése

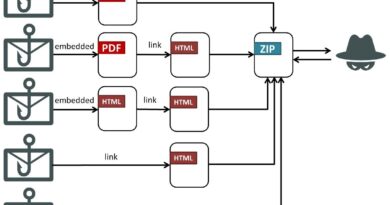

A prii308 blogja elemzi, hogyan alkalmaznak különböző APT (Advanced Persistent Threat) csoportok kezdeti hozzáférési payloadokat a támadásaik során. A szerző négy konkrét esetet vizsgál meg:

SideWinder: Egy rosszindulatú dokumentumot (Maldoc) használnak, amely egy RTF fájlt tölt le egy külső forrásból. Az elemzés során kiderült, hogy a dokumentum egy “profile.rtf” nevű fájlt próbál letölteni a következő URL-ről: hxxps://pubad-gov-lk.org-co.net/10472857/Profile.rtf.

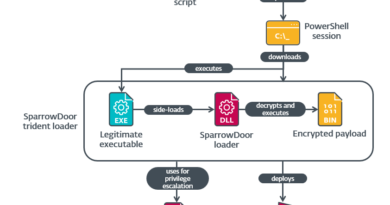

Kimsuky: Egy LNK fájlt alkalmaznak, amely a mshta.exe segítségével obfuszkált JavaScript kódot futtat. Ez a kód rejtett PowerShell parancsokat hajt végre, amelyek további rosszindulatú fájlokat tölthetnek le és futtathatnak.

Gamaredon: HTA fájlokat használnak, amelyek további rosszindulatú szoftvereket telepítenek a célrendszerre.

Sidecopy: LNK fájlokat alkalmaznak, amelyek rosszindulatú MSI fájlokat telepítenek.

A technikai elemzéseket, YARA szabályokat és indikátorokat (IOCs) is tartalmazó blog segíthet a hasonló támadások felismerésében és megelőzésében.