Dark Caracal eszközei

A Positive Technologies által közzétett kutatás részletesen elemzi a Dark Caracal nevű kiberbűnözői csoport eszközeinek fejlődését, különös tekintettel a Poco RAT nevű kártevőre. A Dark Caracal 2022 óta folytat támadásokat, elsősorban latin-amerikai, spanyol nyelvű országokban. A csoport saját fejlesztésű rosszindulatú szoftvereket alkalmaz, amelyek más csoportok számára nem elérhetők. A Dark Caracal a korábban használt Bandook malwareről áttért a Poco RAT használatára a tömeges támadások során, míg a Bandookot továbbra is célzott akciókhoz alkalmazza.

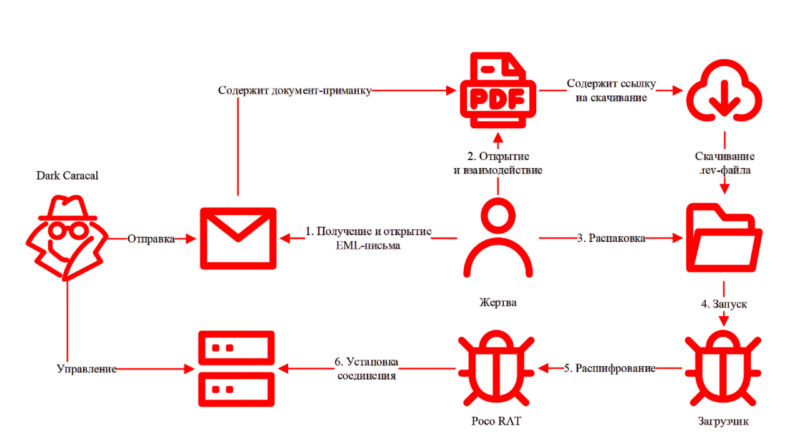

A célpontok olyan e-maileket kapnak, amelyekben számla kifizetésére szólítják fel őket. Az e-mailekhez csatolt fájlok (általában PDF vagy HTML formátumban) látszólag hivatalos dokumentumoknak tűnnek, gyakran homályos vizuális elemekkel, hogy felkeltsék a felhasználók kíváncsiságát. A csatolt fájlok megnyitása után a felhasználókat egy linkre irányítják, amely egy .rev kiterjesztésű fájlt tölt le. Ezek a fájlok a WinRAR archívumok helyreállító fájljai, amelyeket a támadók a kártevő terjesztésére használnak. A letöltött archívum kicsomagolása után a Poco RAT települ a rendszerre, amely lehetővé teszi a támadók számára a távoli hozzáférést és a rendszer irányítását.

A kutatás részletesen bemutatja a Dark Caracal csoport tevékenységét és a Poco RAT működését.

Meg kell jegyezni, hogy az első azonosító, a Lookout szerint egy globális csoportról van szó, sőt az Electronic Frontier Foundation szerint a Dark Caracal nem egy hagyományos kormányzati hackercsoport, hanem egy olyan csoport, amelyet a kormányok és esetleg más szervezetek bérelnek fel, hogy feltörjenek másokat. A Fortinet is elemezte a működését. A Malpedia a Dark Caracal csoportot a libanoni Általános Biztonsági Igazgatóságnak tulajdonított, államilag támogatott APT csoport, amely kiberkémkedési kampányokat indít Izrael ellen.