Japán elleni támadások

A Cisco Talos jelentése szerint egy ismeretlen támadó legalább 2025 januárja óta folytat rosszindulatú tevékenységet, elsősorban japán szervezeteket célozva meg.

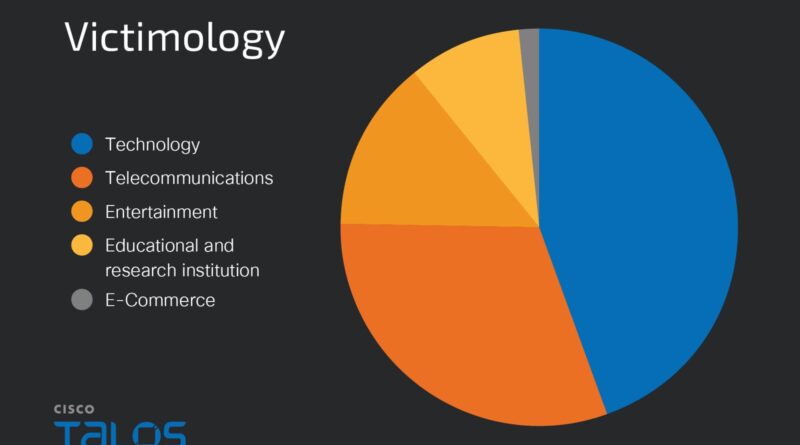

A támadó kihasználja a CVE-2024-4577 azonosítójú, a PHP-CGI Windows-os implementációjában található távoli kódfuttatási sebezhetőséget, hogy hozzáférést szerezzen az áldozatok rendszereihez. A behatolást követően a támadó a nyilvánosan elérhető Cobalt Strike eszközkészlet TaoWu nevű pluginjait használja a további műveletekhez. A parancs- és vezérlőszerveren (C2) előre konfigurált telepítési szkriptet találtak, amely egy teljes eszközkészletet és keretrendszert telepít az Alibaba Cloud Container Registry-ből, ami rámutat ezen eszközök rosszindulatú célú felhasználásának lehetőségére. A támadó különböző üzleti szektorokban működő japán szervezeteket céloz meg, beleértve a technológiai, telekommunikációs, szórakoztatóipari, oktatási és e-kereskedelmi ágazatokat.

A DFIR jelentés szerint ezek a technikák korábban a Dark Cloud Shield vagy You Dun nevű hackercsoport 2024-es támadásainak részét képezték. A jelenlegi támadás azonban nem sorolható egyértelműen a You Dun csoporthoz, mivel a behatolás után a támadó nem folytatta további tevékenységeit az áldozat rendszerében, például nem gyűjtött további hitelesítő adatokat. Ez a különbség megnehezíti a támadás pontos attribúcióját, és arra utal, hogy egy másik szereplő vagy csoport állhat a művelet mögött.

A támadásban alkalmazott eszközök és módszerek arra utalnak, hogy a fenyegetés szereplője fejlett technikákat használ, és jelentős erőforrásokkal rendelkezik. A Cobalt Strike modulok és a Mimikatz jelenléte arra utal, hogy a támadó célja a hosszú távú hozzáférés fenntartása volt a kompromittált rendszerekhez, valamint a további mozgás lehetőségének biztosítása az infrastruktúrán belül.

A Cisco Talos megosztott az azonosításhoz szükséges indikátorokat.