Cisco Talos éves összefoglaló 2024

A Cisco Talos 2024-es éves jelentése átfogó elemzést nyújt a kiberfenyegetések előző évi trendjeiről és a támadók által alkalmazott módszerekről. A jelentés több mint 46 millió globális eszközről származó adatokra támaszkodik, napi szinten több mint 886 milliárd biztonsági eseményt feldolgozva.

A jelentés egyik kiemelkedő megállapítása, hogy 2024-ben a kiberbűnözők előnyben részesítették a rejtőzködést és a hatékonyságot, inkább egyszerűbb technikákat alkalmazva a bonyolult malware-ek és nulladik napi sebezhetőségek kihasználása helyett. Különösen figyelemre méltó, hogy az identitásalapú támadások domináltak, a Cisco Talos Incidens Reagálási esetek 60%-át kitéve.

A hálózati sebezhetőségek közül a leggyakrabban az életciklusuk végére ért (EOL) eszközök hibáit célozták meg a támadók. Ezekhez az eszközökhöz már nem érhetők el javítások, ennek ellenére aktívan kihasználják őket a fenyegető szereplők. Ez rávilágít a rendszeres frissítések és a korszerű eszközök használatának fontosságára a szervezeteknél.

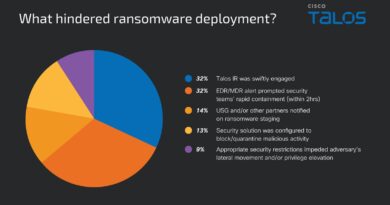

A zsarolóvírusok terén is jelentős trendek figyelhetők meg. A támadók túlnyomórészt érvényes fiókokat használtak a kezdeti hozzáféréshez, az esetek majdnem 70%-ában alkalmazva ezt a taktikát. Emellett az oktatási intézményeket célozták meg leggyakrabban, ami összhangban van az előző évek trendjeivel.

A többfaktoros hitelesítés (MFA) elleni támadások is előtérbe kerültek. A Cisco Duo adatai alapján az identitás- és hozzáférés-kezelő (IAM) alkalmazások voltak a leggyakrabban célzottak az MFA elleni támadásokban, az ilyen jellegű incidensek majdnem negyedét kitéve. Ez hangsúlyozza az MFA megoldások megfelelő konfigurálásának és monitorozásának szükségességét.

Bár a fenyegető szereplők mesterséges intelligenciát (AI) és gépi tanulási technikákat alkalmaztak meglévő módszereik fejlesztésére, ezek nem vezettek teljesen új támadási formák kialakulásához. Ez ellentmond az iparági előrejelzéseknek, amelyek az AI-alapú támadások növekedését prognosztizálták.

A jelentés részletes elemzéseket és ajánlásokat tartalmaz a szervezetek számára, hogy hatékonyabban védekezhessenek a folyamatosan változó kiberfenyegetésekkel szemben. Kiemeli a rendszeres frissítések fontosságát, az erős jelszópolitikák bevezetését, valamint a többfaktoros hitelesítés megfelelő alkalmazását.

A zsarolóvírus-szolgáltatásként működő (RaaS) ökoszisztémában új szereplők is megjelentek, például a RansomHub, amely gyorsan a második legaktívabb csoporttá vált, elsősorban nagyvállalatokat célozva. A LockBit továbbra is a legaktívabb csoport maradt, míg az ALPHV jelentősen visszaesett, miután az FBI nyilvánosságra hozott egy dekódoló eszközt, amely lehetővé tette az áldozatok számára az adataik helyreállítását.

A támadók gyakran használták a meglévő, érvényes felhasználói fiókokat a kezdeti hozzáférés megszerzéséhez, amely az esetek közel 70%-ában fordult elő. Ez a módszer lehetővé tette számukra, hogy megkerüljék a hagyományos biztonsági intézkedéseket.

A támadások során a támadók gyakran letiltották vagy eltávolították a biztonsági megoldásokat, új tűzfalszabályokat hoztak létre a távoli hozzáférés biztosítása érdekében, és gyakran használtak legitim távoli hozzáférési eszközöket, mint például az AnyDesk és a Splashtop, amelyek megnehezítették a rosszindulatú tevékenységek észlelését.

A leggyakrabban célba vett ágazatok közé tartozott az oktatás, a közszféra, a gyártás és az egészségügy, amelyek gyakran korlátozott biztonsági költségvetéssel és érzékeny adatokkal rendelkeznek.

A támadók által használt eszközök közé tartozott a PowerShell, a Cobalt Strike, az Impacket, a Mimikatz, a PsExec, valamint különböző fájlátviteli és hálózati eszközök, mint például a FileZilla, a WinSCP és a SoftPerfect. Ezek az eszközök lehetővé tették a támadók számára a rendszerek feletti irányítás megszerzését és fenntartását.