RDP kihasználása

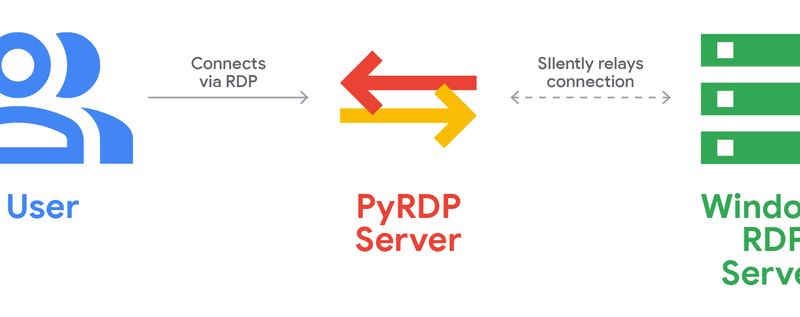

A Google Threat Intelligence Group (GTIG) egy új típusú adathalász kampányt észlelt, amely európai kormányzati és katonai szervezeteket célzott meg. A támadók, akiket UNC5837 néven azonosítottak, aláírt .rdp fájlokat csatoltak a hamis e-mailekhez, amelyek a Windows Távoli Asztali Protokoll (RDP) segítségével kapcsolatot létesítettek az áldozatok gépeiről a támadók szervereivel. Ez a módszer lehetővé tette a támadók számára, hogy az áldozatok fájlrendszerét saját szervereikhez csatolják, valamint távoli alkalmazásokat (RemoteApps) jelenítsenek meg az áldozatok számára. A bizonyítékok arra utalnak, hogy a támadók olyan RDP proxy eszközöket, mint például a PyRDP, használhattak az olyan rosszindulatú tevékenységek automatizálására, mint a fájlok kiszivárogtatása és a vágólap adatainak rögzítése.

A támadók olyan e-maileket küldtek, amelyek valós projektkommunikációnak tűntek, és aláírt .rdp fájlokat tartalmaztak mellékletként.Az RDP kevésbé ismert funkcióit használták ki, mint például a forrásátirányítást (az áldozat fájlrendszerének csatolása a támadó szerveréhez) és a RemoteApps alkalmazását (távoli alkalmazások megjelenítése az áldozat gépén). Valószínűsíthető, hogy a támadók olyan eszközöket, mint a PyRDP, használtak a rosszindulatú tevékenységek, például a fájlok kiszivárogtatásának és a vágólap adatainak rögzítésének automatizálására.

Bár közvetlen parancsfuttatást nem figyeltek meg az áldozatok gépein, a támadók képesek voltak fájlokat ellopni, a vágólap adatait (így a jelszavakat) rögzíteni, és az áldozatok környezeti változóit megszerezni. Emellett megtévesztő alkalmazásokat jeleníthettek meg további adathalász vagy kompromittáló célok érdekében. A kampány fő célja az információszerzés és a fájlok eltulajdonítása volt.

A kampány jól példázza, hogy a megszokott kiberbűnözői módszereket – ha moduláris, kreatív módon alkalmazzák – új életre lehet kelteni, és ijesztően hatékony támadásokká alakíthatók. A támadók a tömeges e-mailezést, az erőforrásátirányítást és a RemoteApp funkció trükkös alkalmazását ötvözték annak érdekében, hogy a Windows Távoli Asztali Protokoll (RDP) meglévő képességeit kihasználva minimális nyomot hagyjanak a célrendszeren. Ez a kombináció ugyan ismert technikákból építkezik, de szokatlan elrendezésben alkalmazva meglepően hatékony volt – ezzel jelezve, hogy a valódi veszély nem annyira a használt kódokban, hanem a megtévesztés módjában rejlik.

A vizsgált kampányban nem figyeltek meg teljes rendszerkontrollt, a fő képességek a fájlok ellopására, a vágólap tartalmának (pl. jelszavak) elfogására és a környezeti változókhoz való hozzáférésre koncentráltak. Minden jel arra mutat, hogy az akció inkább kémkedési és pszichológiai manipulációs célokat szolgált – különösen az interakciók során történő adatkinyerésre összpontosított.