ESET mögé bújt ToddyCat

A Kaspersky kutatói felfedezték, hogy a ToddyCat APT csoport egy ESET szoftverben található sebezhetőséget kihasználva próbált meg észrevétlenül kártékony kódot futtatni kompromittált rendszerekben.

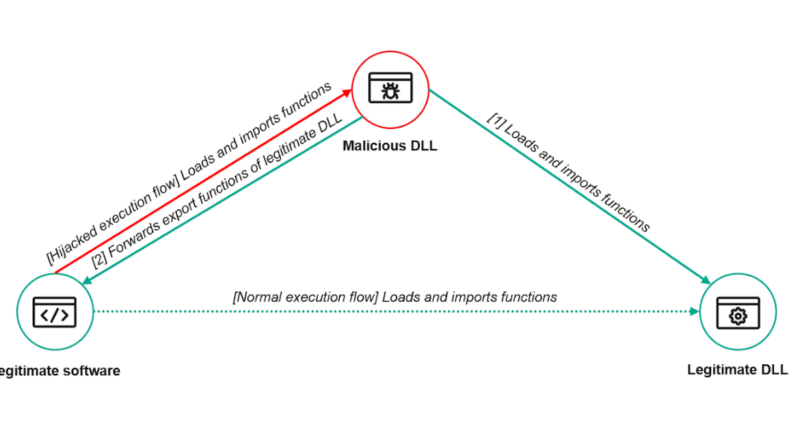

A támadók a DLL proxying nevű technikát alkalmazták, amely során egy rosszindulatú DLL fájl exportálja egy legitim DLL összes funkcióját, de a hívásokat a saját kódjába irányítja át. Ebben az esetben az ESET parancssori szkennerének (ecls.exe) sebezhetőségét (CVE-2024-11859) használták ki, amely nem biztonságos módon töltötte be a version.dll fájlt, először az aktuális könyvtárban keresve azt. Ez lehetőséget adott a támadóknak arra, hogy a saját rosszindulatú version.dll fájljukat betöltsék az alkalmazás kontextusában.

A Kaspersky értesítette az ESET-et a sebezhetőségről, amely 2025. január 21-én kiadta a javítást.