Storm-2372 adathalászat

A SOCRadar kiberbiztonsági kutatói új támadási taktikát fedeztek fel, amely során a Storm-2372 néven ismert orosz állami támogatású kiberfenyegető csoport egy kifinomult adathalászati technikát alkalmaz, amely az OAuth 2.0 protokoll eszközkódos hitelesítési folyamatát használja ki. Ez a módszer lehetővé teszi a támadók számára, hogy megkerüljék a hagyományos többtényezős hitelesítést (MFA), és jogosulatlan hozzáférést szerezzenek a célpontok felhőalapú szolgáltatásaihoz, például az Office 365-höz és az Azure Active Directory-hoz.

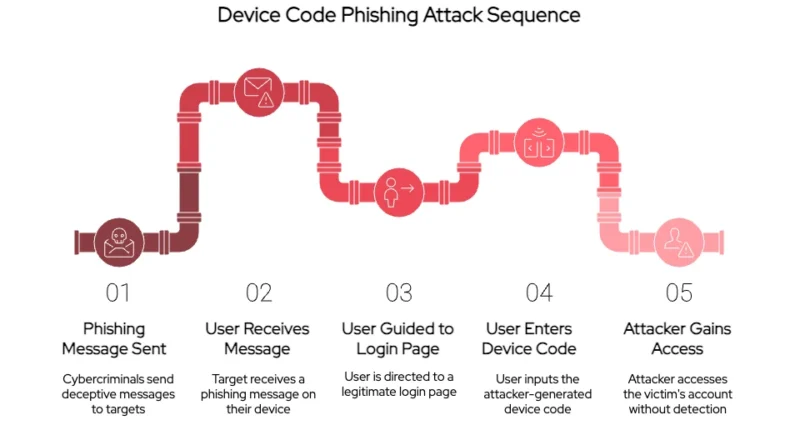

A támadási lánc során a Storm-2372 célzott adathalász e-maileket küld, amelyek legitimnek tűnő eszközkódokat és hitelesítési URL-eket tartalmaznak. A célpontot arra ösztönzik, hogy látogasson el egy hivatalos hitelesítési oldalra, és adja meg az eszközkódot. Miután a felhasználó ezt megtette, a támadók hozzáférést nyernek a felhasználó fiókjához anélkül, hogy szükség lenne a jelszóra vagy további hitelesítési lépésekre.

A Storm-2372 által alkalmazott taktikák, technikák és eljárások (TTP-k) közé tartozik a legitim hitelesítési folyamatok kihasználása, a célzott adathalász kampányok, valamint a felhőalapú szolgáltatásokhoz való hozzáférés megszerzése és kihasználása. A csoport különösen veszélyes, mivel képes megkerülni a hagyományos biztonsági intézkedéseket, és hosszú távon észrevétlen maradni a rendszerekben.

A védekezés érdekében a szervezeteknek javasolt a biztonsági naplók rendszeres ellenőrzése, a gyanús bejelentkezési kísérletek figyelése, valamint a felhasználók oktatása az ilyen típusú adathalász támadások felismerésére és elkerülésére.Továbbá, a többtényezős hitelesítés mellett érdemes további biztonsági intézkedéseket bevezetni, például a feltételes hozzáférési szabályokat és a viselkedésalapú anomáliadetektálást.