SideCopy taktikái

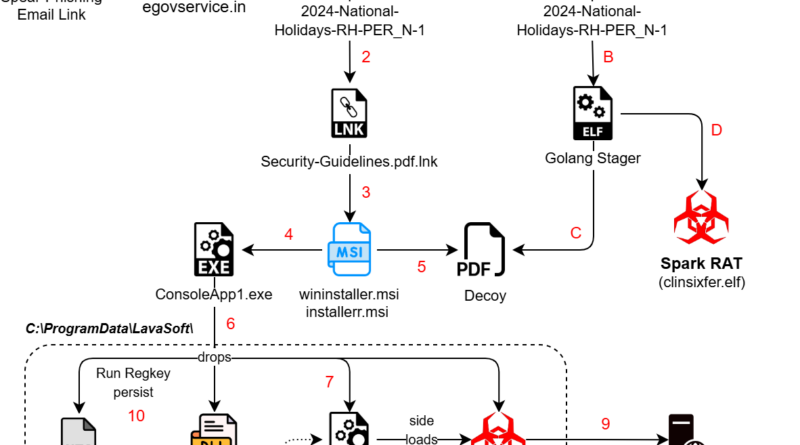

A Seqrite jelentése szerint a SideCopy nevű, Pakisztánhoz köthető APT-csoport új támadási taktikákat alkalmaz, amelyek célja az indiai kormányzati, védelmi, vasúti, olaj- és gázipari, valamint külügyminisztériumi szektorok kompromittálása. A csoport a korábbi HTML Application (HTA) fájlok helyett most Microsoft Installer (MSI) csomagokat használ elsődleges fertőzési mechanizmusként.

A támadók DLL oldalsó betöltést és többplatformos támadásokat alkalmaznak, beleértve a reflektív betöltést és nyílt forráskódú eszközök, például a Xeno RAT és a Spark RAT módosított változatainak használatát. Egy új, CurlBack RAT nevű kártevőt is azonosítottak, amely a DLL oldalsó betöltés technikáját alkalmazza, és a fertőzött rendszert UUID segítségével regisztrálja a C2 szerveren, valamint fájlátvitelt hajt végre a curl eszközzel.

A kampány során a támadók hamis e-kormányzati szolgáltatásokat utánzó domaineket hoztak létre, nyílt könyvtárakkal, amelyek rosszindulatú payloadokat és adathalász bejelentkezési oldalakat tartalmaznak. Tizenhárom aldomain és URL különböző városi önkormányzatok RTS szolgáltatásainak bejelentkezési oldalait utánozza, mindegyik Maharashtra államban található. Ezenkívül a Vízforrások Minisztériuma alá tartozó Nemzeti Hidrológiai Projekt (NHP) hivatalos domainjét is kompromittálták, hogy rosszindulatú payloadokat terjesszenek.

A támadók különböző témákat használnak a célpontok megtévesztésére, például Éghajlatváltozás, Kutatási munka és Szakmai témákat, különösen egyetemi hallgatók célzására. A SideCopy anyaszervezete, az APT36, hosszú idő után ismét célba vette Afganisztánt, az Office of the Prisoners Administration témával, és egy A jövő háborúinak vezetésének fejlesztése témájú kampányt indított Linux rendszerek ellen, AES/RC4 titkosított stager-ekkel, amelyek a MeshAgent RMM eszközt telepítik.

A védelmi szektort célzó adathalász kampányok során a támadók hivatalosnak tűnő e-mail címeket használnak, például gsosystems-ndcAToutlook.com, hogy megtévesszék az áldozatokat. Ezek az e-mailek olyan linkeket tartalmaznak, amelyek rosszindulatú fájlokat töltenek le, például NDC65-Updated-Schedule_pdf , hogy a célpontokat rávegyék a fájlok megnyitására.