SuperCard X

A Cleafy jelentése szerint egy új, kifinomult csalási kampány terjed, amely az Android-alapú SuperCard X nevű kártékony szoftvert használja NFC-relé technikával kombinálva. A kampány célja, hogy a felhasználók bankkártyaadatait megszerezze és azokat csalárd tranzakciókhoz használja fel.

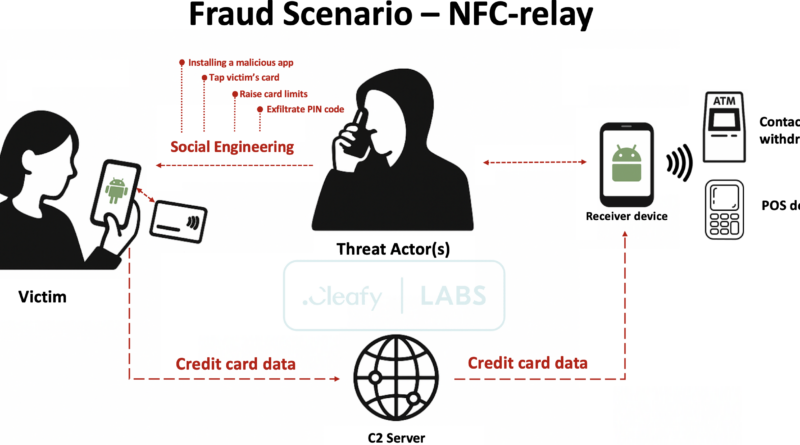

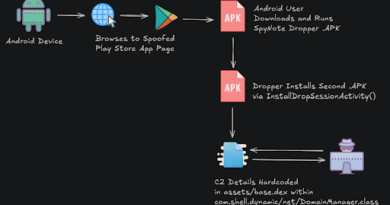

A támadók hamis banki értesítéseket küldenek SMS-ben vagy üzenetküldő alkalmazásokon keresztül, amelyekben sürgős intézkedést kérnek egy állítólagos gyanús tranzakció miatt. Az üzenetekben megadott szám felhívása után a támadók meggyőzik az áldozatot, hogy telepítsen egy „biztonsági” alkalmazást, amely valójában a SuperCard X malware. Az áldozatot arra utasítják, hogy érintse bankkártyáját a fertőzött telefonhoz, amely így rögzíti a kártya NFC-adatait. A megszerzett adatokat a malware egy másik, támadó által irányított eszközre továbbítja, amely képes a kártyát emulálni és tranzakciókat végrehajtani.

A SuperCard X két alkalmazásból áll a Reader-ből (áldozat eszközén) és a Tapper-ből (támadó eszközén). A kommunikáció HTTP protokollon keresztül történik, egy központi C2 infrastruktúrán át. A malware minimális engedélyeket kér, főként az NFC-használathoz szükségeseket, így nehezebben észlelhető. A kommunikáció biztonságát kölcsönös TLS (mTLS) biztosítja, amely mindkét fél hitelesítését megköveteli.

A SuperCard X kódja hasonlóságot mutat az NGate malware-rel és az NFCGate nyílt forráskódú projekttel, ami a kód újrafelhasználására utal. A kampány elsősorban Olaszországot célozza, de a Malware-as-a-Service modell miatt más régiókban is megjelenhet. A támadások gyorsan végrehajthatók, mivel a tranzakciók azonnal megtörténnek, megnehezítve a csalás észlelését és megelőzését.