AWS hozzáférési kulcs (AKIA) kihasználása

A Datadog Security Labs esettanulmányában egy fejlett, kitartó támadási kampányt mutatott be, amely során a támadók egy kiszivárgott, hosszú élettartamú AWS hozzáférési kulcsot (AKIA) használtak ki. A támadás során öt különböző IP-címről észleltek tevékenységet, amelyek célja a tartós hozzáférés fenntartása és az észlelés elkerülése volt.

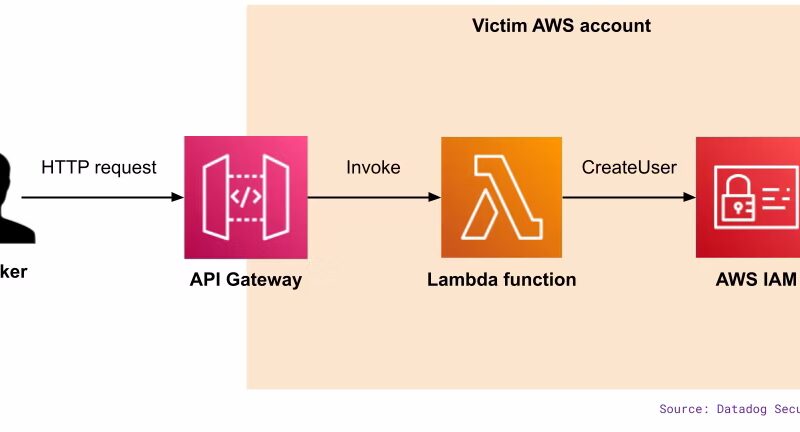

A támadók egy buckets555 nevű Lambda függvényt hoztak létre, amelyet egy HTTP API Gateway-hez kapcsoltak. Ez a konfiguráció lehetővé tette számukra, hogy külső HTTP kérésekkel dinamikusan hozzanak létre új IAM felhasználókat, még akkor is, ha az eredeti kompromittált kulcsot visszavonták – Persistence-as-a-service. A CloudTrail naplókban több ConsoleLogin eseményt észleltek a 149.154.161.235 IP-címről, amely a Telegramhoz tartozik. Ez arra utal, hogy a támadók automatizált eszközöket, például Telegram botokat használtak az AWS konzolhoz való hozzáféréshez. A támadók az AWS Organizations szolgáltatásban hat különböző AWS szolgáltatás integrációját tiltották le, valószínűleg azért, hogy megakadályozzák a további biztonsági ellenőrzéseket és észleléseket.

A támadók az AWS Organizations szolgáltatásban hat különböző AWS szolgáltatás integrációját tiltották le, valószínűleg azért, hogy megakadályozzák a további biztonsági ellenőrzéseket és észleléseket.