ToyBox story

A Genians jelentés szerint az APT37 nevű, Észak-Koreához köthető államilag támogatott hackercsoport 2025 márciusában célzott adathalász kampányt indított, amelyet ToyBox Story néven azonosítottak. A támadók dél-koreai nemzetbiztonsági stratégiai intézetek nevében küldtek ki meghívókat egy valós eseményre hivatkozva, például a Trump 2.0 korszaka: kilátások és Dél-Korea válaszai című konferenciára.

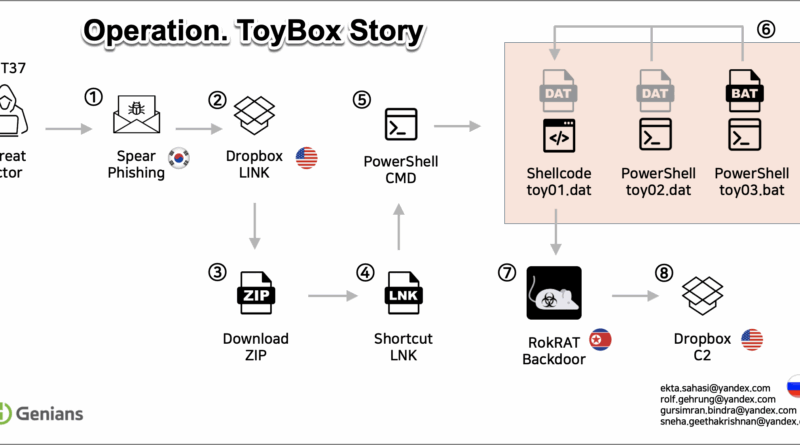

A kampány során a célzott személyek e-mailben kaptak Dropbox-hivatkozásokat, amelyek ZIP fájlokat tartalmaztak. Ezekben a fájlokban rosszindulatú LNK parancsikonok rejtőztek, amelyek futtatásuk után további kártékony kódokat aktiváltak. A támadók a Dropboxot használták parancs- és vezérlőszerverként (C2), hasonlóan korábbi kampányaikhoz, ahol pCloud és Yandex szolgáltatásokat vettek igénybe.

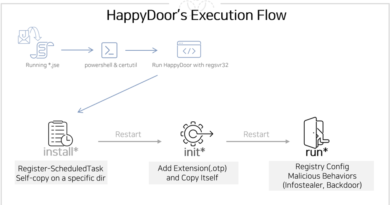

A rosszindulatú LNK fájlok PowerShell parancsokat futtattak, amelyek fájl nélküli (fileless) módon töltötték be a RoKRAT nevű kémprogramot. Ez a malware képes volt rendszerinformációk gyűjtésére, képernyőképek készítésére és azok titkosított formában történő továbbítására a támadók által ellenőrzött szerverekre. A RoKRAT különböző felhőalapú szolgáltatásokat használt kommunikációra, beleértve a Dropbox, pCloud és Yandex platformokat.

A Genians jelentése hangsúlyozza, hogy az ilyen típusú támadások felismerése és megelőzése érdekében elengedhetetlen a végponti észlelés és válaszadás (EDR) rendszerek alkalmazása, valamint a felhasználók oktatása az adathalász e-mailek felismerésére és a gyanús fájlok megnyitásának elkerülésére.