BadSuccessor

Az Akamai kutatása egy súlyos jogosultságkiterjesztési sebezhetőséget tárt fel a Windows Server 2025-ben, amely az Active Directory (AD) újonnan bevezetett dMSA (Delegated Managed Service Accounts) funkcióját érinti. Ez a sebezhetőség lehetővé teszi a támadók számára, hogy alacsony jogosultságú fiókokról teljes tartományi szintű hozzáférést szerezzenek, kihasználva a dMSA migrációs folyamatának hiányosságait.

A dMSA-k célja, hogy megkönnyítsék a meglévő szolgáltatásfiókok migrációját menedzselt fiókokká, biztosítva a zökkenőmentes átállást. A migráció során a dMSA örökli az eredeti fiók jogosultságait és konfigurációit, például a szolgáltatásneveket (SPN), delegációs beállításokat és csoporttagságokat. A migrációs folyamat során a dMSA és a lecserélt fiók között létrejön egy kapcsolat, amelyet az msDS-DelegatedMSAState és msDS-ManagedAccountPrecededByLink attribútumok határoznak meg.

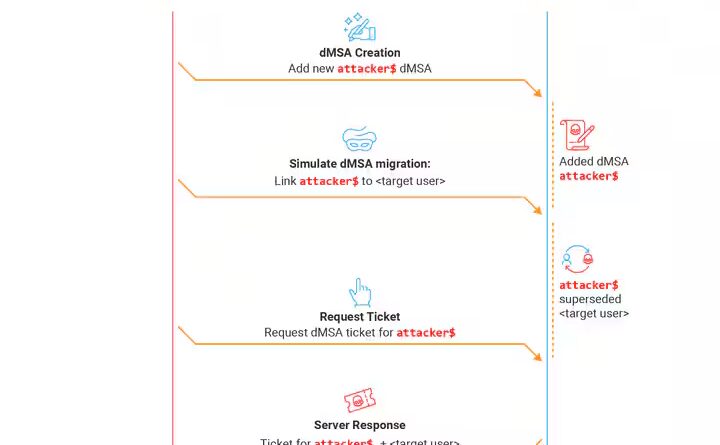

A kutatók felfedezték, hogy a támadók képesek visszaélni ezzel a migrációs mechanizmussal. Ha egy támadó rendelkezik a megfelelő jogosultságokkal egy szervezeti egységben (OU), például a CreateChild engedéllyel, akkor létrehozhat egy dMSA-t, és manipulálhatja annak attribútumait úgy, hogy az AD úgy érzékelje, mintha a dMSA egy magas jogosultságú fiók, például egy tartományi adminisztrátor utódja lenne. Ezáltal a dMSA megkapja az eredeti fiók jogosultságait, anélkül hogy bármilyen közvetlen módosítást hajtottak volna végre a magas jogosultságú fiókon.

A támadás különösen aggasztó, mivel a dMSA-k nem korlátozódnak a Managed Service Accounts konténerre; bármely OU-ban létrehozhatók. Ez azt jelenti, hogy a támadók kihasználhatják azokat az alacsony szintű jogosultságokat, amelyek gyakran figyelmen kívül maradnak a biztonsági auditok során. A kutatás szerint az általuk vizsgált környezetek 91%-ában találtak olyan felhasználókat a tartományi adminisztrátorok csoportján kívül, akik rendelkeztek a támadás végrehajtásához szükséges jogosultságokkal.

A Microsoft elismerte a sebezhetőséget, azonban jelenleg nem áll rendelkezésre hivatalos javítás. Ezért a szervezeteknek proaktív intézkedéseket kell tenniük a kockázat csökkentése érdekében. A javasolt lépések közé tartozik a dMSA-k létrehozásának és módosításának szigorú korlátozása, valamint az ilyen események naplózása és monitorozása. Például érdemes figyelni az msDS-DelegatedManagedServiceAccount objektumok létrehozását (Eseményazonosító: 5137) és az msDS-ManagedAccountPrecededByLink attribútum módosításait (Eseményazonosító: 5136), mivel ezek jelezhetik a támadás kísérletét vagy sikerét.