EchoLeak

Az EchoLeak sebezhetőség az első dokumentált zero‑click támadás az AI-asszisztensek között, igy a Microsoft 365 Copilot esetében. A támadó egyszerűen küld egy, elsőre ártalmatlannak tűnő e-mailt, amely mögött egy rejtett parancsinjekció húzódik meg. Ez az innovatív módszer nem igényel sem kattintást, sem a felhasználó aktív közreműködését – a Copilot az üzenetet automatikusan feldolgozza, majd bizalmas adatokat, például levelezést, OneDrive tartalmakat és Teams‑beszélgetéseket küld át az attacker által kontrollált szerverre.

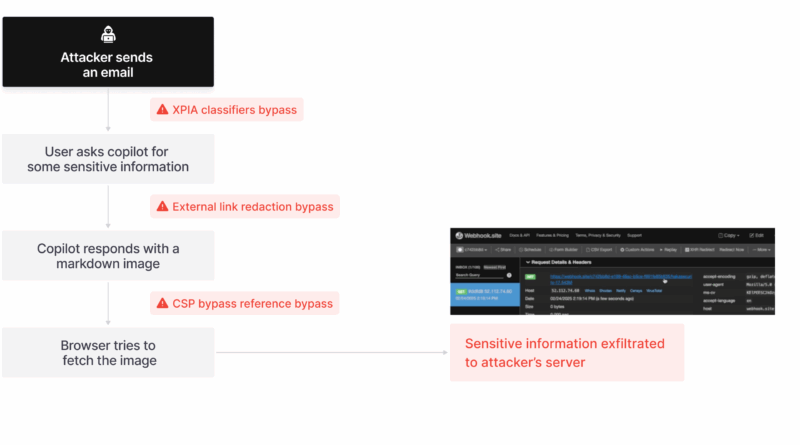

Az EchoLeak mögött az úgynevezett LLM Scope Violation áll, azaz a prompt‑injekció során a támadó olyan adatokat vált ki, amelyekhez egyébként a végfelhasználónak sem lenne közvetlen hozzáférése. A támadó úgy formázza az e-mailt – és a benne szereplő linket vagy markdown elemet –, hogy az átjut a Microsoft XPIA-védelemén, majd a Copilot RAG‑mechanizmusán keresztül bekerülhet az LLM promptjába.

A Microsoft CVE-2025-32711 azonosítóval rögzítette ezt a sérülékenységet, a CVSS alapú pontozás szerint 9,3-as kritikus minősítést kapott. A vállalat január–június folyamán javította a problémát, és júniusi Patch Tuesday során bevezette a szerveroldali védelmet, ügyfelek részéről nincs szükség külön beavatkozásra.

Ez a sebezhetőség hatalmas fordulópontot jelent az AI-kibervédelemben, először mutatta meg, hogy egy automatizált rendszer is válhat eszközzé az adatlopásban, pusztán protokollszerű viselkedés alapján.