Zoom és doom

A Field Effect elemzése szerint a BlueNoroff (Észak-Koreához köthető Lazarus alcsoportja, APT38) újabb, igen profi kampányt indított, amely során egy kanadai kriptoszolgáltató dolgozóját célozták meg. A támadás rendkívül személyre szabott volt, a támadók autentikus Zoom-hívásba ágyazott technikai segítségnyújtást imitálva – például a mikrofonhibára hivatkozva – manipulálták az áldozatot, hogy futtasson egy audio frissítő scriptet.

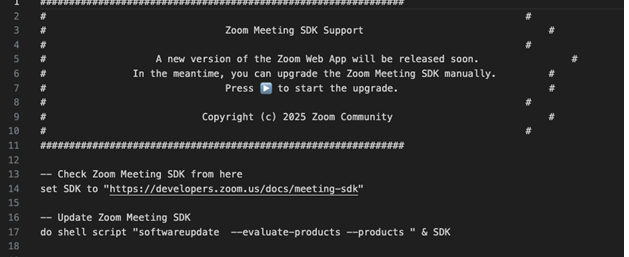

A beszélgetés során a PowerShell-szerű script első ránézésre legitim telepítést ígér, de valójában több ezer üres sorral elrejtett parancssorokat tartalmaz, amelyek egy másodlagos payloadot töltenek le a támadó tartózkodási helyén lévő hamis zoom-domainről (például zoom-tech[.]us).

A másodlagos script kérte az áldozat rendszerjelszavát, majd felhasználta azt jogosultságnövelésre, és titkos adatokkal teli fájlokat exfiltrált egy rsync alapú művelet segítségével – többek között Chrome profil adatokat és iCloud linket – mindezt a háttérben, sudo-s jogosultságokkal. A behatolás után a Field Effect MDR elemzése során több macOS-specifikus malware is előkerült: egy infostealer Go nyelven, Objective‑C alapú keylogger, C++ loader, valamint Nim és Go alapú backdoorok.

A támadók AppleScriptet, curl/zsh-hívásokat, Rosetta 2 telepítést, memória-elrejtést és kriptotárca-kivonást is alkalmaztak. Emellett titkosított konfigurációs fájlokat, hash-alapú C2-csatlakozást és forgalomlevélzés elleni taktikákat is vetettek be.