Gamaredon: toolok finomhangolása

Az ESET kutatása szerint a Gamaredon, az orosz államhoz kötődő APT-csoport, 2024-ben új lendületet vett, kizárólag ukrán kormányzati intézményeket céloznak, és a spearphishing-hadjáratok mérete és gyakorisága látványosan nőtt. Ezekben a kampányokban jellemzően rosszindulatú RAR/ZIP/7z csomagokat használnak, valamint HTML-smuggling technikát, amelyek .hta vagy .lnk fájlokon keresztül PowerShell vagy VBScript programokat (például PteroSand) töltenek le az áldozatok gépeire.

2024-ben hat új malware-tool (PteroDespair, PteroTickle, PteroGraphin, PteroStew, PteroQuark és PteroBox) jelent meg, különösen PowerShell és VBScript alapokon, főleg rejtőzködés és laterális mozgás céljából. Emellett több korábbi eszköz is átalakult, a PteroPSDoor például WMI és FileSystemWatcher használatával csak módosított fájlokat lopott, a PteroLNK USB és hálózati meghajtókon keresztül terjedt, míg a kód rejtőzködése érdekében registry-be került és ütemezett feladatként futott.

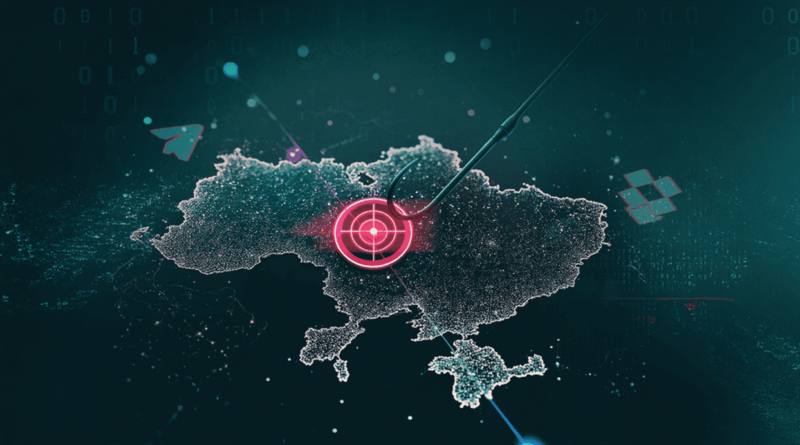

A Gamaredon egyedülállóan rejtette el C&C szervereit, többnyire Cloudflare és harmadik fél szolgáltatásokon (Telegram, Telegraph, Dropbox) keresztül tartotta fenn infrastruktúráját, valamint DoH használatával nehezítette a blokkolást. Egy különleges esetben egy VBScript payload propaganda csatornát nyitott meg Telegramon a Guardians of Odessa nevében, hírcsatornaként.

A Gamaredon taktikai megközelítése folyamatosan fejlődik, bár 2024-ben kevesebb új eszközt fejlesztettek, sokat fordítottak a meglévők finomítására – obfuszkációra, rejtőzködésre, és támadókapacitás megerősítésére. Az ESET úgy véli, a háborús környezet miatt ez a hadjárat továbbra is fennmarad, és a csoport újabb módszerekkel és eszközökkel egészíti ki repertoárját.