McDonald’s adatszivárgás

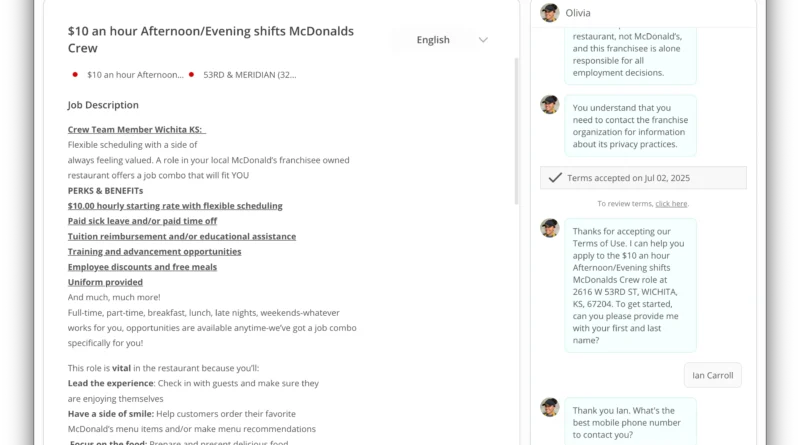

Ian Carroll biztonsági kutató bemutatta, hogyan talált kritikus sebezhetőségeket a McDonald’s AI-alapú toborzó platformján, a McHire/Olivia rendszerben – más oldalakról származó források pedig a részleteket is feltárták.

A kutatók egy McDonald’s állásra jelentkeztek, majd rámutattak két alapvető biztonsági hibára: először az adminisztrációs felülethez vezető belépés Paradox.ai alkalmazotti linkjét használva, amelyet a 123456:123456 alapértelmezett hitelesítő adatokkal azonnal meglettek. Másodjára sikeresen alkalmazták a közvetlen objektum referencia (IDOR) támadást: az eseményazonosító (lead_id) számának módosításával a rendszer teljes alkalmazói adatbázist többletinformációkkal (nevek, e-mailek, telefonszámok) engedett elérni, ami akár 64 millió pályázó adatait fedhette fel.

Rendkívül aggasztó, hogy a hozzáfért adatok — például e-mail címek, chat-tartalmak — nem voltak titkosítva és hozzáférhetők voltak. Bár a kutatók csak kevesebb mint tíz rekordot vizsgáltak meg, ezek között valós személyeké is található volt, akik megerősítették az érintettségüket.

A biztonsági incidens fő oka az alapértelmezett jelszó használata az admin felületen és az azonosítási hiányosságok: semmilyen többlépcsős hitelesítés (MFA) nem volt, és csak az olvasható 123456 alapbeállítás adta meg a teljes hozzáférést. A támadás adatvédelemi és bizalmi kérdéseket vet fel, különösen mivel érintett alkalmazók személyes adatai – beleértve telefonszámokat és emaileket – korrupt módon is felhasználhatók phishingre vagy csalásra.

A McDonald’s szerint az incidenst a Paradox.ai alvállalkozó okozta, ők azonban azonnal reagáltak és javították a problémát, beleértve egy felelősségvállalási nyilatkozatot. A Paradox.ai közölte továbbá, hogy bug bounty programot indítanak a jövőbeni hasonló esetek megelőzésére.