eSIM biztonság

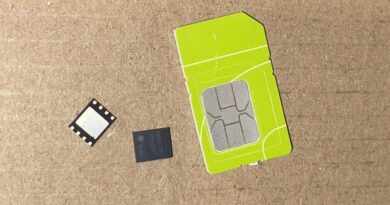

A Security Explorations lengyel kutatócsoport felfedezte, hogy a Kigen által gyártott eUICC (embedded Universal Integrated Circuit Card) eSIM‑chipek komoly biztonsági hibákat rejtőzködnek – legalább kétmilliárd eszközben használják ezeket világszerte. A kihasználhatóság egy Java Card virtuális gépben található type confusion sérülékenységből adódik, melyet már 2019 óta ismertek, de a Java Card környezetek közt nem terjedtek, míg most radikálisan kihasználhatóvá vált a titkosítás és alkalmazásellenőrzés gyengesége miatt.

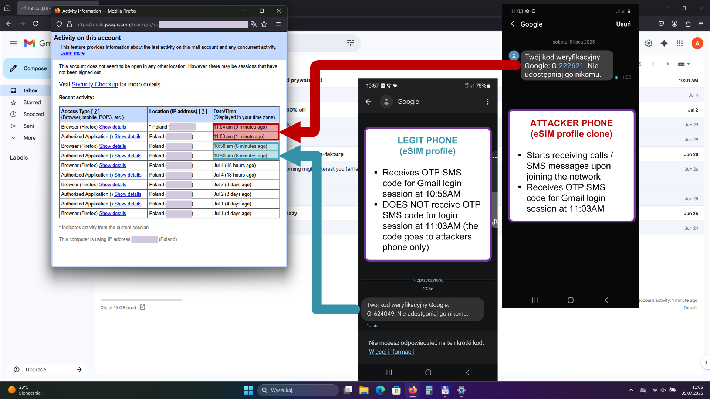

A kutatók sikeresen kinyerték az eSIM‑profilok titkosító kulcsait – beleértve a GSMA minősítéshez szükséges privát ECC tanúsítványokat – és le tudták tölteni az eSIM profilokat dekódolt formában olyan nagy szolgáltatóktól, mint az AT&T, Vodafone, T‑Mobile vagy Orange. Az érintett eszközökön lehetséges volt telefon- és SMS‑átirányítás, kétfaktoros kódok eltérítése, sőt a vizsgálatok során élő hálózaton is be tudtak klónozni egy Orange Poland eSIM‑profilt – az új eszköz teljes mértékben átvette a hívásokat és üzeneteket, anélkül, hogy a felhasználó gyanút fogott volna.

Fontos hangsúlyozni, hogy bár a támadáshoz kezdetben fizikai hozzáférés kellett (kulcsok kisajtolásához), az OTA SMS‑PP csatornán keresztüli távoli eSIM‑profil letöltés és klónozás is bizonyítottan lehetséges, ha a támadó rendelkezik a megfelelő tanúsítvánnyal. Ez a sebezhetőség nem korlátozódik egyetlen gyártóra, az Oracle Java Card VM‑ben lévő alapvető hiányosságok minden eSIM‑eszközben jelen lehetnek.

A támadás technikailag briliáns, a támadó egy kompromittált eUICC‑ből kinyert kulccsal OTA appletet küld, amely kihasználva a type confusion hiányosságot, hozzáfér a memóriához és letölti a szolgáltató által tárolt profilokat. Ez lehetővé teszi a SIM-klónozást, adatlopást, eszközök táv felülírását vagy végső esetben a CHIP tönkretételét (bricking).

A sebezhetőség hatásai széleskörűek: a támadók másodlagos eszközt tehetnek elsődlegessé, ellopva a hívásokat, SMS-eket és 2FA kódokat anélkül, hogy a szolgáltató észrevenné. Ez biztonsági rést nyit banki tranzakciók, e‑mail fiók belépések és egyéb kritikus hozzáférések védelmében.

A Kigen közzétett egy frissítést, amely 180 Java Card bytekód utasítás tesztelését vezeti be az OTA profilmódosításoknál, és eltávolította a Remote Applet Management kulcsokat a tesztprofilokról. Emellett a GSMA frissítette a TS.48 szabványt, kiiktatva a sebezhető tesztprofilokat, és új ajánlásokat adott ki a szolgáltatóknak.

A kutatók figyelmeztetnek, az Oracle nem kezelte komolyan a Java Card hibákat 2019‑ben sem, és az eSIM‑gyártók egy része továbbra sem biztos, hogy teljesen megfelelően tetette ki a javításokat. A támadási felület továbbra is fennáll, ráadásul nem csak a mobiltelefonok, hanem automata fizetési rendszerek, IoT‑eszközök és egyéb eSIM‑re épülő rendszerek is kiszolgáltatottak.