Emmenhtal loader és Amadey botnet

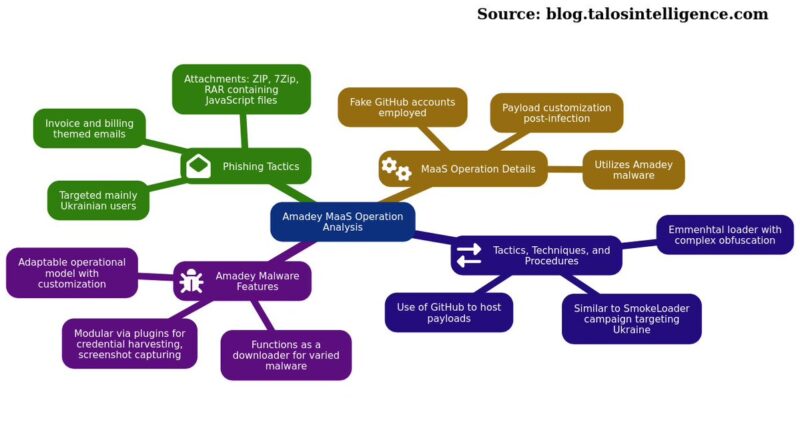

2025 áprilisában a Cisco Talos észlelt egy Malware-as-a-Service műveletet, amely Emmenhtal nevű többlépcsős betöltővel és az Amadey botnetel célozza Ukrajnában tevékenykedő szervezeteket. A támadás első hullámában Emmenhtal rejtett JavaScript + PowerShell kódokon keresztül juttatott be SmokeLoader payloadot, de jól dokumentált hasonlóságot mutat a korábbi, 2025 eleji SmokeLoader kampányokkal.

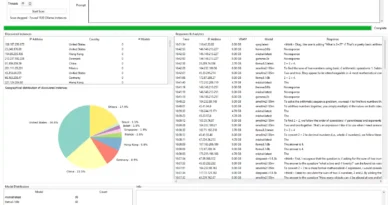

Később azonosították, hogy a művelet egy egész MaaS-infrastruktúrát használ, nyilvános GitHub fiókokból – például Legendary99999, DFfe9ewf, Milidmdds – töltenek le Emmenhtalt, amely amellett, hogy a SmokeLoader-t, már Amadey-t is terjeszti, képes PuTTY, AsyncRAT és más eszközök célzott betöltésére is. Ez arra utal, hogy a járulékos payloadok ügyfelek igénye szerint változnak, ami jelzi a szolgáltatásformátum magas szintű piaci szervezettségét.

A GitHub használata stratégiai előnyt ad: ezek nyilvános URL-ek, így a webszűrők gyakran nem ismerik fel őket rosszindulatú forrásként – különösen ott, ahol szükséges a fejlesztők hozzáférése a GitHubhoz. A fiókokat a Talos jelentette a GitHubnak, amelyek hamarosan törlésre kerültek.

Emmenhtal maga többlépcsős obfusztrált loader: három réteg JavaScript után egy AES-kódolt PowerShell script fut le, amely letölti az Amadey vagy más payloadot, sőt – egyes variánsai MP4 vagy PNG bővítéssel is terjedtek, hogy még átláthatatlanabbak legyenek. Találtak egy speciális checkbalance.py Python implantot is, amely kriptotárca-funkcionalitás álcájával terjeszti a PowerShell loader kódot és tölti le az Amadey-t IPv4 címről.

Az Amadey alapvető funkcionalitása a rendszer információinak lekérdezése és további modulok – például credential stealerek, kép mentők vagy keyloggerek – betöltése. A Talos megfigyelése szerint itt is plug-and-play használat jellemző, azaz többen használják mint szolgáltatást, nem egyetlen támadócsoport.