SharePoint kompromitációs esettanulmány

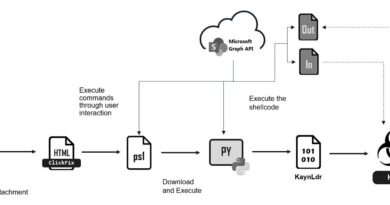

Az olasz Nemzeti Kiberbiztonsági Ügynökség (ACN) által közzétett jelentés részletesen rekonstruálja azt a kompromittációs támadási láncot, amely egy SharePoint-alapú sebezhetőség kihasználásával valósult meg 2025 első felében. A jelentés szerint a támadók egy ismert, de akkor még nem széles körben javított ASP.NET-alapú sérülékenységet használtak ki, amely lehetővé tette számukra, hogy távolról, hitelesítés nélkül, veszélyes parancsokat futtassanak az érintett rendszereken. A sebezhetőség lényege az volt, hogy a SharePoint egyik modulja – a ToolPane.aspx komponens – nem megfelelően kezelte a __VIEWSTATE mezőt, amelyen keresztül az adatok deszerializációja történt. A támadók úgy manipulálták ezt a mezőt, hogy annak segítségével tetszőleges kódot juttathattak be a rendszerbe, amit aztán végre is hajtatni tudtak, teljes irányítást szerezve ezzel a kiszemelt szerver felett.

A kompromittálás után a támadók azonnal törekedtek a jelenlétük hosszú távú fenntartására. Ennek részeként háttérszolgáltatásokat hoztak létre, új felhasználói fiókokat adtak a rendszerhez, megváltoztatták a hitelesítési logikát, illetve biztonsági mentéseket hamisítottak meg vagy töröltek. A támadók sok esetben az operációs rendszer szintjén is elhelyeztek hátsó kapukat, például PowerShell-alapú vezérlő parancsfájlokat vagy .NET-könyvtárakat, amelyeken keresztül újra be tudtak lépni a rendszerbe még akkor is, ha a SharePoint-szolgáltatásokat időközben újratelepítették vagy frissítették. További jellemző módszerük volt, hogy kihasználva a Windows környezetbe beépített jogosultságokat, különböző privilege escalation eszközökkel rendszergazdai szintű hozzáférést szereztek.

Az ACN hangsúlyozza, hogy a támadás célzott volt, de gyorsan széles körben elterjedt, mivel sok szervezet használ még on-premise SharePoint rendszert, amelyek kevésbé kapnak rendszeres biztonsági frissítéseket, mint a Microsoft 365 felhőalapú környezet. A Microsoft a CVE-2023-29357 jelzésű sebezhetőséget már korábban dokumentálta, de a támadók előbb szereztek tudomást a hibáról, mint ahogy az eljutott volna az összes érintett szervezethez. A támadás különösen kritikus volt azért is, mert nem igényelt érvényes felhasználói hitelesítést, és az első hozzáférést követően a támadók képesek voltak teljes körű irányítást szerezni a rendszer felett.

A védekezésre vonatkozóan az ACN több ajánlást is megfogalmaz. Kiemelik, hogy a biztonságos konfiguráció érdekében elengedhetetlen az ASP.NET kulcsok rendszeres cseréje, a __VIEWSTATE mezők védelme és a teljes alkalmazáskörnyezet integritásának figyelemmel kísérése. Javasolják az AMSI (Antimalware Scan Interface) aktiválását, amely képes felismerni és blokkolni a parancsfájlokon keresztül indított rosszindulatú viselkedést. Emellett elengedhetetlen a SharePoint és a kapcsolódó Windows rendszerek naprakészen tartása, a felhasználói jogosultságok minimalizálása, valamint a hálózati szegregáció, hogy a kompromittált komponensek ne tudjanak további rendszerekre terjedni.

A ACN jelentése szerint egyetlen, célzottan kihasznált komponens sebezhetősége – jelen esetben a SharePoint ToolPane.aspx – képes teljes vállalati rendszerek kompromittálásához vezetni. A jelentés arra is felhívja a figyelmet, hogy nem elegendő pusztán az ismert sebezhetőségek javítása, hanem szükség van a rendszeres viselkedéselemzésre, a hozzáférések átlátható kezelésére és a támadási mintázatok korai felismerésére is. Ez az eset egy újabb figyelmeztetés arra, hogy a poszt-kompromittációs tevékenységek visszafejtése legalább annyira fontos, mint maga a sebezhetőségek gyors beazonosítása és javítása.