Nem biztonságos LLM szerverek

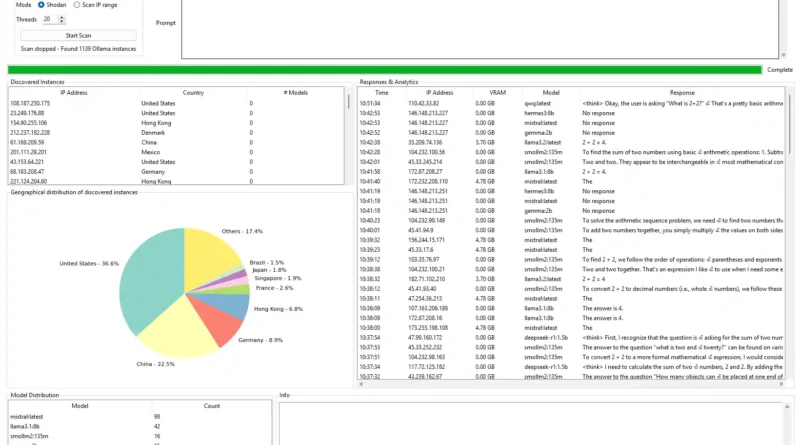

A Cisco arról számolt be, hogy a Shodan keresősegéd segítségével sikerült azonosítani több mint 1100 olyan nyilvánosan elérhető LLM (nagy nyelvi modell) szervert, amelyek az Ollama keretrendszert futtatják, és jelentős részük (körülbelül 20%) kódalapú biztonsági védettség nélkül – tehát nyíltan – elérhető modelleket szolgáltatott.

Az LLM-ek gyors terjedése és népszerűsége – különösen nyílt forráskódú, helyi környezetben működő rendszerek esetében – gyakran háttérbe szorítja a biztonságos konfigurációk és hozzáférés-kezelés fejlesztését. Ennek következtében számos szerver kerülhet véletlenül vagy figyelmetlenül internetkapcsolatra, jellemzően autentikáció nélkül, sebezhetővé téve őket olyan támadásokkal szemben, mint a jogosulatlan API-hívás, modellek ellopása, prompt-injekció vagy akár túlzott számítási igény kialakítása (ML DoS).

A kutatás egy Python alapú eszközt mutat be, amely Shodan segítségével képes ilyen Ollama-példányokat detektálni. Ez lehetővé teszi a biztonsági csapatok számára, hogy felfedezzék és auditálják a nyilvánosan elérhető modelleket, és akár azonnali biztonsági lépéseket tegyenek.

Egyaránt tanulságos látni, hogy milyen gyorsan nő az LLM-ek fenyegetési felülete, és mennyire jelszó nélküli szolgáltatók állíthatók üzembe akár fejlesztési, akár szerveroldali célokra – különösen azoknál a keretrendszereknél, ahol a biztonsági alapbeállítások nem segítik elő a védelmet.