Huntress-figyelmeztetés: Plaintext helyreállító kódokkal vakították el a védelmet egy Akira-támadásban

A Huntress APAC SOC egy szervezetnél tömeges VSS-árnyékmásolat-törlést észlelt rendszergazdai jogosultságokkal futó fiókokból, ezért azonnali és széles körű izolációt rendelt el. A behatolás a szervezet SonicWall VPN-jén át történt; a támadók a VPN-en kiosztott 192.168.x.x tartományú (DHCP) belső címeket használták, így megkerülték a végponti telemetriát, és a forgalom beleolvadt a megszokott belső kommunikációba. Egy munkaállomást az Akira zsarolóvírus („w.exe”) titkosított, ám a gyors izoláció megakadályozta a környezet kiterjedt titkosítását.

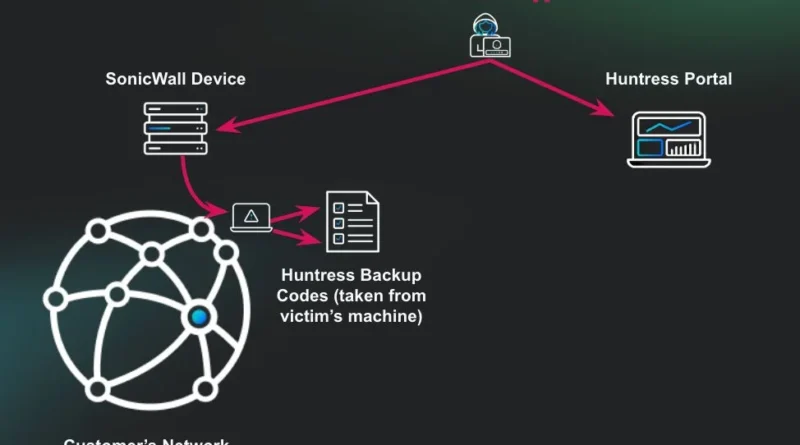

A támadók a tartományvezérlőn (DC) a certutil eszközzel tanúsítványokat listáztak és PFX formátumba exportáltak, ami privát kulcsok kiszivárgásához vezethet, és később gép- vagy felhasználó-megszemélyesítést, illetve további laterális mozgást tehet lehetővé. Később, adminisztratív megosztások böngészése közben egy egyszerű, asztalon hagyott szövegfájlban rábukkantak a Huntress helyreállító kódokra; ezekkel bejelentkeztek a Huntress portálra. Egy, korábban SonicWall-kompromittálásokhoz köthető IP-ről (104.238.221[.]69) a támadó lezárta a nyitott incidenseket, gépeket kivett az izolációból és eltávolította az EDR-ügynököket, ezzel érdemben rontva az észlelés és reagálás hatékonyságát. A partner megerősítette, hogy a műveleteket nem saját munkatársuk végezte.

(forrás)