Olymp loader

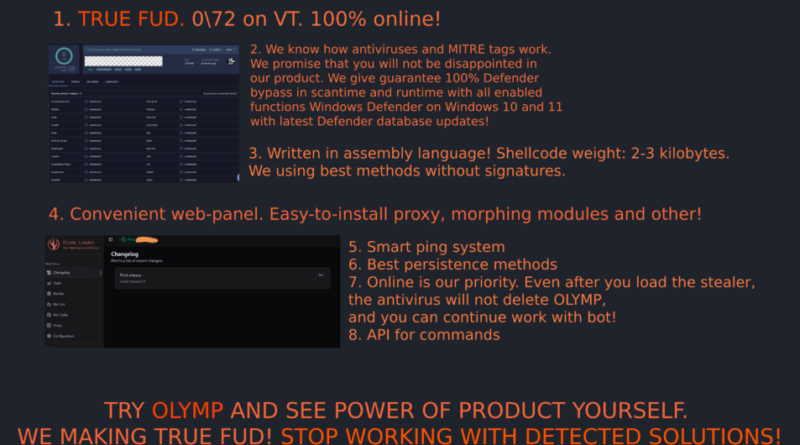

Az Outpost24 KrakenLabs kutatása az Olymp Loader Malware-as-a-Service-koncepciót mutatja be. Az assemblyben írt, FUD-nek (Fully UnDetectable) hirdetett loaderként és crypterként árult termékét, ami megkönnyíti a kevésbé fejlett bűnözők számára is a rosszindulatú kampányok indítását. A szolgáltatás gyorsan fejlődik, moduláris stealer-komponenseket (böngésző, Telegram, kriptotárca), persistenciát, agresszív jogosultságnövelést (UAC-flood) és AV-kikerülő technikákat kínál, sőt az operátorok kódaláírást és automatikus Windows Defender-kivételkezelést ígérnek.

Terjesztési csatornái között GitHub-releases álcázott binárisok, Pay-Per-Install hálózatok (Amadey) és legitimnek álcázott letöltőoldalak szerepelnek, sok esetben más MaaS-szolgáltatások, például LummaC2, WebRAT vagy QasarRAT kerülnek utólag telepítésre.

Az ilyen loader-platformok csökkentik a belépési küszöböt, gyorsítják a funkciók elterjedését, és növelik a támadások számát — ezért a védelemnek a viselkedésalapú észlelésre, a letöltött binárisok hitelességének ellenőrzésére és a GitHub-/telemetria-forgalom szigorú vizsgálatára kell támaszkodnia.