EtherHiding

A Google Cloud- és Mandiant-elemzés szerint az UNC5142 nevű, anyagi haszonszerzésre törekvő szereplő egy viszonylag új, de kifinomult módszert alkalmaz, amelynek lényege, hogy kompromittált WordPress-oldalakat használ bejáratként, miközben a tényleges rosszindulatú komponenseket nem a webhelyre, hanem nyilvános okosszerződésekbe (smart contract) rejti a BNB Smart Chain blokkláncon — ezt a megközelítést a szerzők EtherHidingnek nevezik.

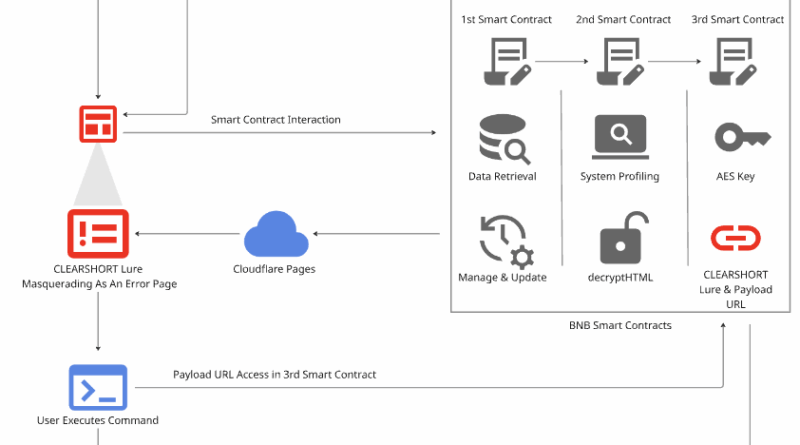

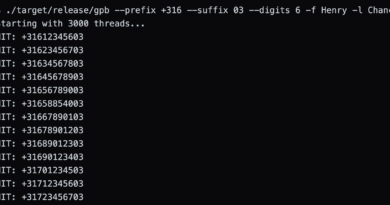

A támadás első fázisában a fertőzött oldalba injektált JavaScript (CLEARSHORT) könyvtáraként viselkedik, a böngésző Web3.js-en keresztül a megadott szerződéscímeket hívja, kinyeri onnan a tömörített és Base64-kódolt payloadot, majd a dekódolt kód egy második szintű szerződés vagy egy külső landing oldal felé irányítja a felhasználót, ahol a social-engineering csali (például hamis Chrome update vagy hamis hibauzenet) a Run-parancson keresztül parancs végrehajtására ösztönöz.

A megoldás előnye a támadók számára, hogy a blockchainen tárolt elemek miatt a rosszindulatú komponensek nehezebben takaríthatók el és kevésbé láthatók hagyományos webes detektálás számára, emellett a több-szintű szerződésarchitektúra lehetővé teszi az infrastruktúra gyors változtatását anélkül, hogy újra kellene injektálni a kompromittált webhelyet.

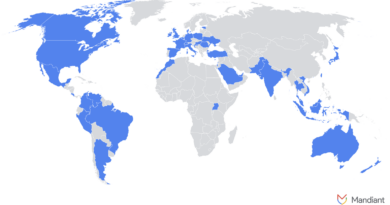

Megfigyelések szerint az UNC5142 kampányai infostealer payloadokat osztottak (például ATOMIC, VIDAR, LUMMAC.V2, RADTHIEF jellegű mintákat), és 2024–2025 során széles körben terjedtek, a GTIG körülbelül 14 ezer fertőzött oldalnyomot azonosított, ugyanakkor a szereplő 2025 júliusa óta viszonylag csendesnek tűnik, ami taktikai eltolódásra vagy szünetre utalhat.