BadCandy

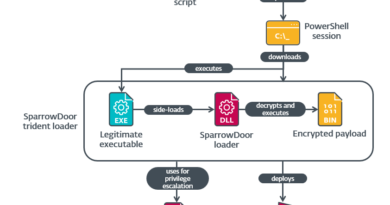

A BadCandy néven azonosított kódbeültetéses támadás során a támadók a Cisco IOS XE sebezhető eszközöket használják ki a kritikus, CVE-2023-20198 azonosítójú sérülékenységgel aminek a CVSS pontszáma 10.0. Ez a kód már 2023 októbere óta ismert, de 2024-ben és 2025-ben is folyamatosan jelentkezik új hullámokban, amit olyan Kínához köthető fenyegetési szereplők használnak ki, mint a Salt Typhoon, és az elmúlt hónapokban fegyverként használták fel a telekommunikációs szolgáltatók támadásaira.

A legfőbb veszély, hogy a támadók így hozzáférhetnek az érintett eszközökhöz, és ha sikerül nekik hitelesítő adatokat szerezniük, akár tartósan is ellenőrzésük alá vonhatják azokat. Bár a BadCandy implant nem marad fenn az eszköz újraindítása után, a támadók gyakran újra és újra kihasználják a sebezhető eszközöket, ha azokat nem javítják ki időben.

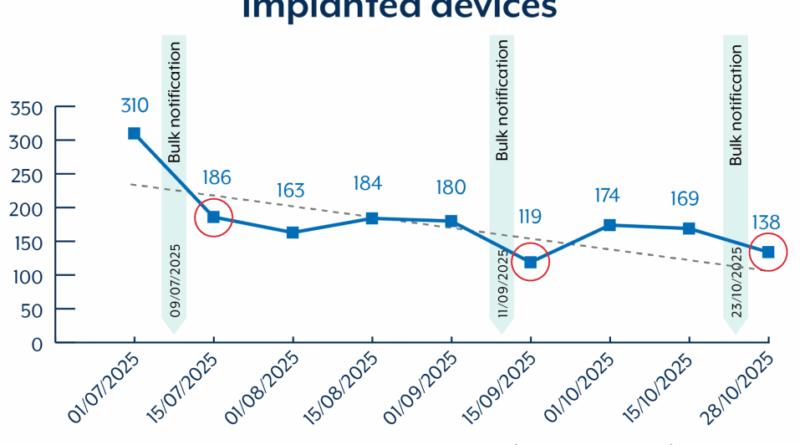

Az Ausztrál Kiberbiztonsági Központ figyelemfelhívás szerint Ausztráliában 2025 októberére is több mint 150 eszköz maradt érintett, pedig a kompromittált eszközök száma 2023 végi 400 fölötti csúcs után 2025-re 200 alá csökkent. Ez azt mutatja, hogy a támadók folyamatosan keresik és újra kihasználják a sebezhető rendszereket, még akkor is, ha azokról korábban már eltávolították a káros kódot. A legfontosabb védekezési lépés a rendszer frissítése a gyártó által kiadott javításokkal, valamint a webes felhasználói felület eléréseinek korlátozása, ha az engedélyezett.

A fenyegetés főként azokat a szervezeteket érinti, amelyek nem frissítik időben eszközeiket, vagy nem követik a alapvető kiberbiztonsági ajánlásokat. A BadCandy példája jól mutatja, hogy a kiberbiztonság nem egyszeri feladat, hanem folyamatos figyelem és karbantartás igényel, különösen a kritikus infrastruktúrák esetében