RomCom SocGholish amerikában

Az Arctic Wolf jelentése szerint a RomCom – orosz hírszerzési hátterű, a GRU 29155-ös egységéhez köthető – csoport első alkalommal használta a SocGholish MaaS keretrendszert kezdeti hozzáférés megszerzésére. A támadás célpontja egy, az Ukrajnát támogató amerikai vállalat volt, a kiszemelt szervezet korábban egy ukrajnai testvérvárossal állt kapcsolatban, ami a támadók számára elég volt ahhoz, hogy célpontként kezeljék.

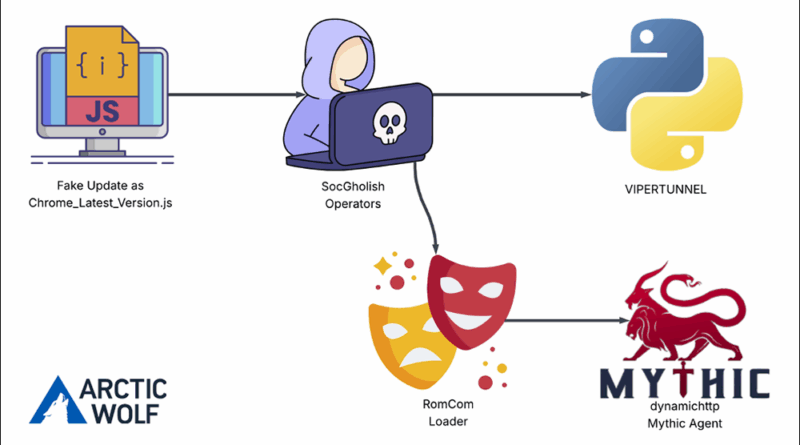

A műveleti lánc során a SocGholish először kompromittált legitimitást sugalló weboldalakat, majd azokba befecskendezett JavaScript kód, amely fake update felületet jelenített meg. A felhasználó interakciója után a szkript letöltött egy loader-komponenst, amely körülbelül tíz percen belül RomCom saját Mythic Agent loaderét telepítette az eszközre. Az támadási lánc bonyolultsága abból is fakad, hogy a loader csak akkor aktiválódott, ha az Active Directory tartalmazta a célvállalat domainjét – tehát a támadás erősen célzott volt, nem általános spray-and-pray modell.