SmartTube kompromitáció

A SmartTube-t, amely a népszerű videómegosztó kliens alternatíváját kínálta hirdetések nélkül Android TV-készülékeken és Fire TV-eszközökön, kompromittálták, a fejlesztő aláíró kulcsát illetéktelenek megszerezték, és így hivatalosnak látszó, de rosszindulatú frissítést juttattak a felhasználókhoz.

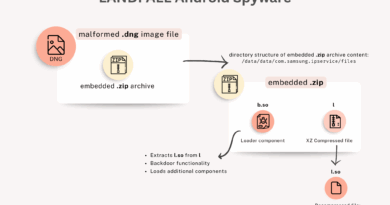

A fertőzött APK-verziók — köztük a 30.51-es build — tartalmaztak egy, az eredeti forráskódban nem szereplő natív könyvtárat (libalphasdk.so), amely automatikusan, láthatatlanul indult el, amikor az app futott. A háttérben az eszköz hardver- és szoftver-adatainak lekérését, egyedi azonosítók generálását és rendszeres, titkosított adatátvitelt hajtott végre egy külső szerver felé.

A támadó számára ez potenciálisan lehetőséget adott olyan káros tevékenységekre — például adatgyűjtésre, felhasználói viselkedés követésére, sőt akár további malware-komponensek letöltésére vagy távoli vezérlésre — amelyek akkor is működhettek, ha a felhasználó nem adott külön engedélyt, és nem történt interakció.

Miután a probléma kiderült — több felhasználónál a rendszer beépített védelme, a Google Play Protect letiltotta az appot, riasztó figyelmeztetést adott — a SmartTube fejlesztője visszavonta a régi aláírást, megtisztította a build környezetet, és egy új, tiszta verziót adott ki új app-azonosítóval.

Az érintett felhasználóknak ajánlott: telepítsék a friss, új aláírással kiadott verziót, távolítsák el a korábbi (fertőzött) példányt, és ellenőrizzék Google-fiókjukat, hogy nem történt-e jogosulatlan hozzáférés.