Frogblight Android malware

Egy új, Frogblight néven dokumentált Android-banki malware jelent meg 2025 második felében, amely főként törökországi felhasználókat céloz. A Kaspersky fenyegetéskutatói már augusztusban felfedezték a kampányt, és azóta folyamatosan vizsgálják a malware-család fejlődését, mivel a kód rövid idő alatt több iteráción ment át, és szerepköre is egyre kifinomultabbá vált. Frogblight célja, hogy banki hitelesítési adatokat lopjon el, ugyanakkor kémfunkciókat is ellát, például SMS-üzenetek olvasását és küldését, a telepített appok listájának kiszivárogtatását és fájlrendszer-adatok gyűjtését is lehetővé teszi.

A fertőzés tipikus forgatókönyve szerint a felhasználó phishing SMS-eket (smishing) kap, amelyek valótlanul azt állítják, hogy bírósági ügyben érintettek, és egy letöltési hivatkozást tartalmaznak. Ezek a linkek olyan weboldalakra mutatnak, amelyek egy hivatalosnak tűnő Android-alkalmazás telepítését ígérik, így egy bírósági akták megtekintésére szolgáló appot, miközben valójában egy rosszindulatú APK-t juttatnak az áldozat készülékére. Amikor a kétes app elindul, érzékeny engedélyeket kér, például SMS-olvasási, írási, és fájlrendszer-hozzáférési jogokat, azzal az ürüggyel, hogy ezekre a bírósági akták megjelenítéséhez van szükség.

A Frogblight egyik különösen aljas vonása, hogy a beépített WebView-t használja arra, hogy hivatalosnak tűnő kormányzati weboldalakat jelenítsen meg a fertőzött alkalmazásban, és rávegye a felhasználót banki bejelentkezési adatok megadására. A kártevő aztán JavaScript-et injektál ebbe a WebView környezetbe, így a bevitt banki hitelesítési adatokat közvetlenül elküldi a támadó vezérlőszerverének. Egyes verziók még akkor is automatikusan megnyitják a banki bejelentkezésre szolgáló képernyőt, ha a felhasználó más opciót választana.

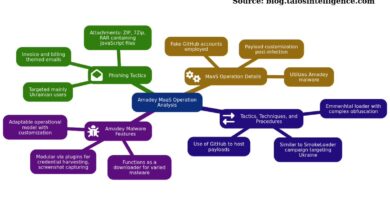

A Frogblight nem csupán egyszerű adathalász vagy banki adatszivárgó kártevő, a kutatók azt is megfigyelték, hogy a fejlesztők folyamatosan bővítették a funkciókat, geofencinget használó kódokat, emulátor detektálása, valamint kommunikációs protokoll váltást REST API-ról WebSocket-re a parancsok továbbításához. Ez arra utal, hogy a malware mögött álló szereplők aktívan fejlesztik és potenciálisan MaaS (Malware-as-a-Service) modellben is terjeszthetik a kódot, tehát akár más támadók számára is elérhetővé tehetik később.

A jelenlegi adatok szerint a Frogblight kampány valódi fertőzéseket okozott török mobilfelhasználók körében, és a malware képes nem csak banki hitelesítések ellopására, hanem kémfunkciók végrehajtására is, például SMS-üzeneteket olvas és küld, valamint nagyobb jogosultságokat kér a készüléken. Mindez komoly pénzügyi és adatvédelmi kockázatot jelent, miközben a kártevő fejlődése azt sugallja, hogy a mobilbanki malware-fenyegetés továbbra is aktív és egyre fejlettebbé válik.