HoneyMyte kernel módú rootkitel

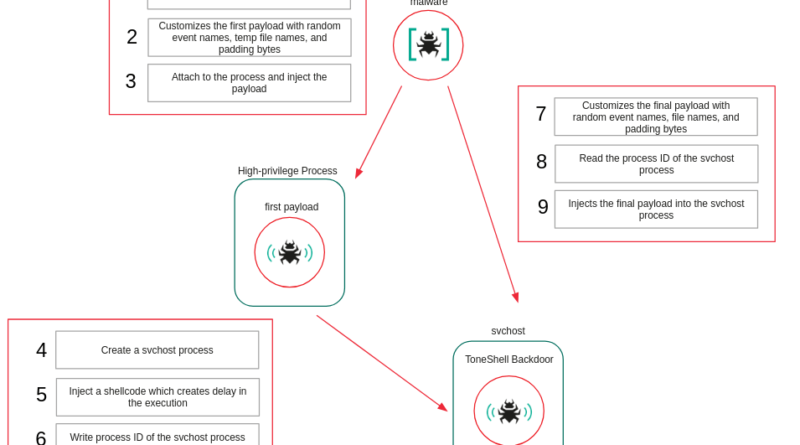

A Kaspersky jelentése szerint a HoneyMyte (Mustang Panda, Bronze President) csoport kernel-módú rootkit-et használ a ToneShell backdoor elrejtéére és telepítésére. A csoport új taktikát alkalmaz, egy aláírt, de lopott digitális tanúsítvánnyal rendelkező illesztőprogram-drivert vet be, amely közvetlenül a rendszer magjában fut, így sokkal nehezebben észlelhető és eltávolítható, mint a hagyományos kártevők. Ez a driver nem csak a ToneShell backdoort tömöríti és injektálja, hanem aktívan védi is a kártevő komponenseket a biztonsági szkennerektől és a felhasználói beavatkozástól, például fájlrendszer-szűrőket használ a fájlok törlésének megakadályozására, valamint callback mechanizmusokkal blokkolja a regisztrációs kulcsok és folyamatok hozzáférését.

A ToneShell backdoor a HoneyMyte csoport által kizárólagosan használt eszköz, amely főleg kormányzati szervezetek ellen irányuló kiberkémkedési kampányokban bukkant fel, elsősorban Délkelet- és Kelet-Ázsiában. A legújabb támadások során kiderült, hogy a legtöbb áldozat korábban már fertőzött volt a csoport egyéb eszközeivel, mint például a ToneDisk USB-worm, a PlugX trojai, vagy korábbi ToneShell-változatok. Ez azt mutatja, hogy a csoport hosszú távú, célzott támadásokra specializálódott, és folyamatosan fejleszti eszközeit, hogy minél tovább rejtve maradjon a rendszerekben. A kernel-szintű rootkit használata komoly kihívást jelent a hagyományos biztonsági megoldások számára, hiszen a memóriában futó kódok és a mélyen integrált manipulációk miatt a felderítéshez speciális, rootkit-érzékeny detektálási módszerek és memória-forenzikai eszközök szükségesek.

A fejlesztés nemcsak a stealth képességeket növeli, hanem a támadók számára is nagyobb rugalmasságot biztosít, a rootkit lehetővé teszi, hogy a kártevő komponensek és hálózati forgalom rejtve maradjanak, így a biztonsági termékek és a nyomozók számára is nehezebbé válik a felkutatásuk.