Kimwolf botnet

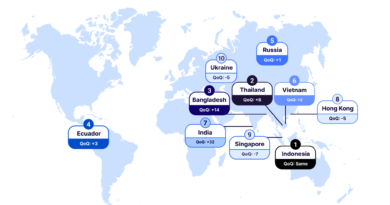

A Synthient részletesen elemzi, hogyan vált a Kimwolf botnet, és hasonló kártevőhálózatok, a digitális fenyegetések egyik legfőbb hajtóerejévé, és hogyan segítik ezt a folyamatot a biztonsági szempontból elavult, vagy egyenesen tönkretett internetes infrastruktúrák. A Kimwolf, mint az Aisuru botnet Android-alapú változata, több mint 2 millió eszközt fertőzött meg világszerte, és főleg a lakossági proxy-hálózatokon keresztül terjed. Ezek a hálózatok, mint például az IPIDEA vagy az Oxylabs, millióknyi eszköz IP-címét kínálják fel felhasználásra, gyakran anélkül, hogy a tulajdonosok tudnák, vagy engedélyeznék ezt.

A Kimwolf eredetileg az Aisuru botnet egy új, Android-alapú változata lehetett, de a kutatások kimutatták, hogy a két botnet mögött különböző csoportok állnak. A botnet főleg olyan eszközöket fertőz meg, amelyek gyárilag biztonsági résekkel rendelkeznek, például engedélyezett Android Debug Bridge (ADB) móddal, vagy hiányzó hitelesítési mechanizmusokkal. A Synthient cég kutatásai szerint a Kimwolf legfőbb terjesztési útvonalai a nem hivatalos Android TV-boxok, amelyek gyakran nincs beépített biztonsági funkcióval, és könnyen átvehetők kártevők által.

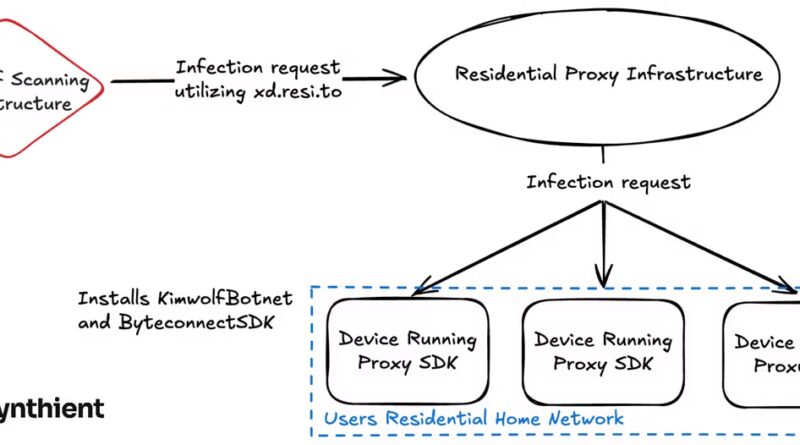

A botnet működése során a fertőzött eszközök részesednek egy globális proxy-hálózatban, amelyen keresztül a támadók elrejthetik saját identitásukat, és DDoS-támadásokra is felhasználhatják a felhasználók sávszélességét. A Kimwolf különösen veszélyes, mert képes a hálózati forgalmat is rejtjelezni (TLS, DNS over TLS), így hagyományos monitorozási eszközöknek nehéz felismerni a káros tevékenységet.

A kutatások szerint a botnet mögött álló csoportok többféle módon monetizálják a hálózatot, eladják a proxy-sávszélességet, DDoS-támadási szolgáltatásokat kínálnak, és akár további kártevők terjesztésére is használják a fertőzött eszközöket. A Synthient honlapján ellenőrizhető, hogy a felhasználó nyilvános IP-címe szerepel-e a Kimwolf által fertőzött rendszerek között, és listát is közzétettek a leggyakrabban érintett Android TV-box modellekről.