VoidLink malware-keretrendszer

A VoidLink malware-keretrendszer egy olyan fejlett, felhő-natív Linux-kártevőplatform, amelyet a Check Point Research szakértői azonosítottak és elemeztek a 2025 decemberében felfedezett korai minták alapján. Ellentétben a legtöbb hagyományos rosszindulatú szoftverrel, amelyet később adaptálnak felhő-környezetekhez, a VoidLink eleve a modern felhő-infrastruktúrákban való tartós, észrevétlen működésre tervezték, ennek megfelelően a kompromittált Linux-alapú rendszerek, különösen konténerek és virtualizációs környezetek, képezik elsődleges célterületét.

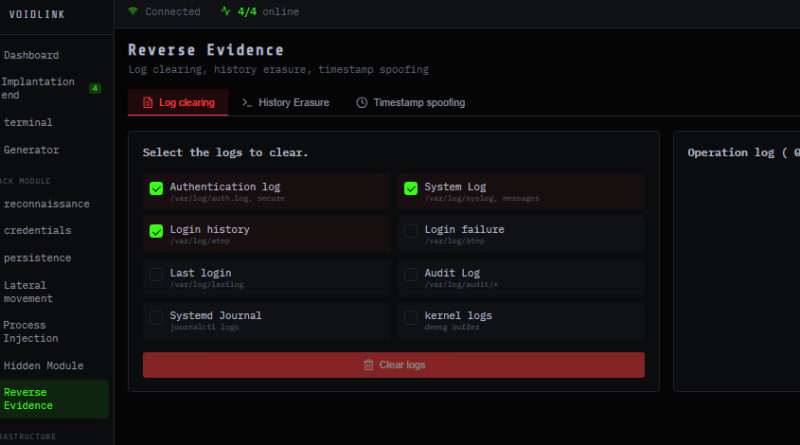

A VoidLink operatív szempontból egy moduláris malware-framework, amelynek középpontjában egy plug-in API áll, hasonlóan a Cobalt Strike Beacon Object File (BOF) megközelítéséhez. Ez a tervezés lehetővé teszi, hogy az operátorok a kompromittált környezetben dinamikusan töltsenek be, cseréljenek vagy eltávolítsanak különféle funkciókat támadási céljaik szerint. A kutatók több mint 30 különféle plug-int azonosítottak, amelyek kiterjednek az anti-forenzika, felderítés, konténer felfedezés és kihasználás, azonosítók gyűjtése, laterális mozgás, és perzisztencia biztosítása területekre. Ez a sokszínűség lehetővé teszi, hogy a VoidLink ne egyszerű, izolált malware-ként működjön, hanem egy célzott, adaptív és időben tartós kiber-eszközként.

A VoidLink technológiailag képes felismerni, ha egy rendszer egy adott felhőszolgáltató, például Amazon Web Services (AWS), Google Cloud Platform (GCP), Microsoft Azure, valamint kínai szolgáltatók (Alibaba, Tencent) – alatt fut, és azonosítani tudja, ha konténeres platformon működik. Ez az ismeret lehetővé teszi, hogy a kód futási logikája és viselkedése dinamikusan alkalmazkodjon a környezethez, ami megnehezíti a detekciót és a klasszikus védelmi eszközök számára azonosíthatóságot.

A VoidLink keretrendszer egyik meghatározó vonása az adaptív lopakodás és OPSEC. Tartalmaz runtime kód-titkosítást, önpusztító mechanizmust kódmanipuláció vagy elemzői környezet érzékelése esetén, valamint olyan rootkit-szerű technikákat, amelyek LD_PRELOAD, kernel-modulok (LKM) és eBPF segítségével képesek elrejteni folyamatait és kommunikációit a támadók számára. Ezek az anti-analízis mechanizmusok azt a célt szolgálják, hogy minimalizálják a biztonsági termékek által felfedezett vagy blokkolt tevékenységeket, és hosszú távú, észrevétlen jelenlétet biztosítsanak a célrendszerekben.

A VoidLink C2-kommunikáció (parancs-és-irányítás) többféle csatornán keresztül működhet, beleértve HTTP/HTTPS-t, WebSocket-et, ICMP-t és DNS-tunelálást, ami további rugalmasságot ad a vezérléshez és nehezíti a hálózati forgalom megfelelőségének blokkolását vagy megfigyelését. Ezen túlmenően a keretrendszer képes sebezhetőségi profilokat készíteni, felmérni a telepített biztonsági megoldásokat és dinamikusan kiválasztani azokat az eszközöket vagy módszereket, amelyek a leginkább alkalmasak az adott törekvésre.

A kutatók megjegyzik, hogy a VoidLink mögött álló fejlesztők magas technikai kompetenciát demonstrálnak, több programozási nyelv és modern fejlesztési keretrendszerek ismeretével, valamint mély operációs rendszer-belső tudással, ami arra utal, hogy nem egy amatőr eszközről van szó, hanem egy komoly, célzott fejlesztésű, aktívan karbantartott malware-platformról. A jelenlegi minták tartalmaznak debug-szimbólumokat és fejlesztési artefaktokat, ami arra enged következtetni, hogy a VoidLink nemcsak kész termék, hanem egy folyamatban lévő projekt, amely folyamatosan fejlődik.