React2Shell kihasználások elemzése

A F5 Labs elemzése szerint a React2Shell, kritikus, előzetes hitelesítés nélküli távoli kódvégrehajtás sebezhetőség az egyik legintenzívebben kihasznált hibává világszerte. A CVE-2025-55182 sérülékenység 10.0-ás CVSS-értékkel rendelkezik, gyakorlatilag mindenkit érint abban a tekintetben, hogy ha egy alkalmazás React vagy Next.js futtatócsomagot használ érintett verzióban, akkor az könnyen kompromittálható lehet.

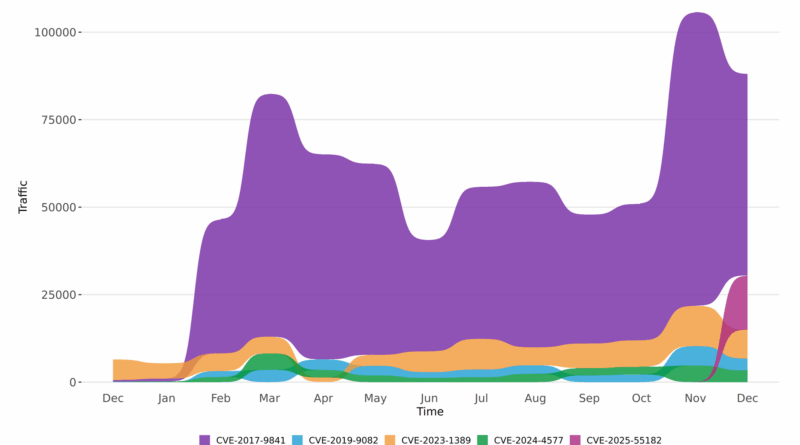

Az F5 Labs elemzése szerint a React2Shell kihasználási kísérletei már a sebezhetőség nyilvánosságra hozatala után nagyon gyorsan elindultak, és rövid idő alatt széles spektrumú payload-okkal és különböző fenyegető szereplők által végzett tevékenységekkel találkoztak a telemetria-adatokban. Ez nem csupán egyszerű exploit próbálkozást jelent, hanem egy többféle célú, adaptív támadási hullámot, amelyben az RCE-rést nem csak lejárató parancsvégrehajtásra, hanem malware-telepítésre, adatszerzésre vagy továbbterjesztésre is használják.

A kutatás példái között szerepelnek különféle payload-minták, amelyek különböző fenyegetési taktikákat tükröznek.

A telemetria-adatok alapján a támadások globálisan, sokféle iparágban zajlottak, nem egyetlen regionális vagy szektor-specifikus kampányként. A React2Shell kihasználását nemcsak nagy nyilvánosságot kapott PoC-ok és nagyszabású automatikus szkennelések eredményeként látták, hanem valódi exploit kérésekként és sikeres kompromittálásokként is sok szerver esetén.

Ez azért különösen súlyos, mert a React2Shell kihasználása során nem csupán átmeneti exploitok szerepelnek, egy sikeres RCE után a támadók képesek lehetnek tartós hozzáférést kiépíteni, további malware-komponenseket telepíteni, felhasználói vagy admin jelszavakat ellopni, és akár mozogni az érintett szerverkörnyezetben vagy a vállalati hálózaton belül.