Purelogs infostealer

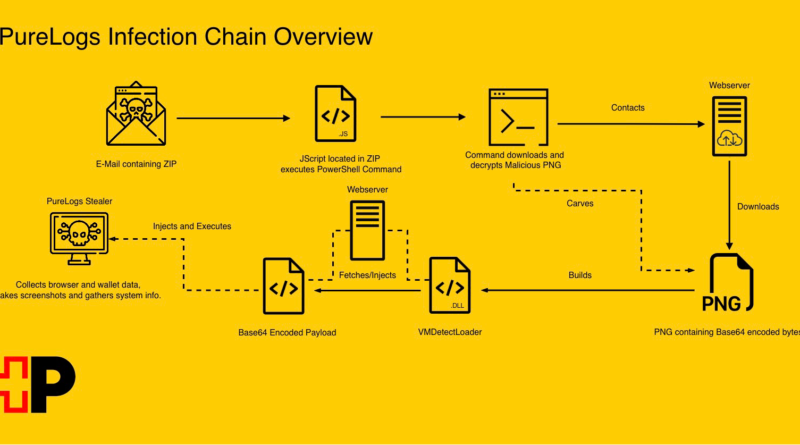

A Swiss Post Cybersecurity elemzése egy Purelogs nevű infostealer kampányt mutat be, amely egy megtévesztő terjesztési technikát alkalmaz. A fertőzés jellemzően phishing e-maillel indul, amely egy látszólag ártalmatlan mellékletet tartalmaz. A melléklet egy Windows Script Host alatt futó JavaScript, amely rejtett PowerShell-folyamatot indít el.

A tényleges kártékony kód nem klasszikus futtatható fájlként érkezik, hanem egy PNG képfájlba rejtve. A letöltött kép normálisan megnyitható és megjeleníthető, azonban a fájl végén, a képadatok után Base64-kódolt rosszindulatú tartalom található. A PowerShell szkript ezt a rejtett adatot a memóriában kinyeri és futtatja, így a malware nem kerül lemezre, jelentősen megnehezítve a hagyományos vírusvédelmi megoldások észlelését.

A Purelogs egy .NET-alapú, MaaS modellben terjesztett infostealer, amely böngészőkben tárolt jelszavakat, hitelesítő adatokat és kriptotárca-információkat gyűjt, majd ezeket C2 szerverekre továbbítja.