BlogRead More

Vendors' News

Vendor announcements

Why CEOs’ AI Hype Really Isn’t Landing with Employees

Read about the disconnect between CEO enthusiasm for AI and employee perception of its value, and learn how to build

OneClaw: Discovery and Observability for the Agentic Era

Prompt Security from SentinelOne turns hidden agent activity into clear, actionable governance intelligence with the release of OneClaw.SentinelOneRead More

Looking Back at 2025: What the Numbers Say About Engagement, Skills, and Coordination

At the RIPE NCC, engagement happens in many different formats – RIPE Meetings, regional events, Open Houses, training courses, RIPE

One Process, Every Metric: How Better Alert Enrichment Transforms SOC Performance

Every security alert represents a decision point. Act too slowly, and a threat becomes a breach. Act without context, and analysts drown

Shadow Agents: How SentinelOne Secures the AI Tools That Act Like Users

SentinelOne secures AI from infrastructure to agents, delivering visibility, governance, and control at scale.SentinelOneRead More

Critical Vulnerabilities in Ivanti EPMM Exploited

We discuss widespread exploitation of Ivanti EPMM zero-day vulns CVE-2026-1281 and CVE-2026-1340. Attackers are deploying web shells and backdoors. The

From Super Bowl to World Cup: How Akamai Delivers the Perfect Event

Learn why Akamai is at the core of the biggest online sporting events, and how we help you be successful

Unify now or pay later: New research exposes the operational cost of a fragmented SOC

New research from Microsoft and Omdia reveals how fragmented tools, manual workflows, and alert overload are pushing SOCs to a

AI in the Middle: Turning Web-Based AI Services into C2 Proxies & The Future Of AI Driven Attacks

Key Points Introduction AI is rapidly becoming embedded in day-to-day enterprise workflows, inside browsers, collaboration suites, and developer tooling. As

Securing the Agentic Endpoint

Secure the Agentic Endpoint. Traditional security misses the risk of AI agents. Learn how Palo Alto Networks and the Koi

Spam Campaign Abuses Atlassian Jira, Targets Government and Corporate Entities

We uncover how a campaign used Atlassian Jira Cloud to launch automated and targeted spam campaigns, exploiting trusted SaaS workflows

Introducing Unit 42 Managed XSIAM 2.0

Unit 42 Managed XSIAM 2.0 delivers a 24/7 managed SOC with continuous detection, investigation, and full-cycle remediation. The post Introducing

2026 Unit 42 Global Incident Response Report — Attacks Now 4x Faster

Attackers are leveraging identity, AI, and supply chain exposure. Unit 42’s Global 2026 IR Report reveals faster, broader, harder-to-contain threats.

LATAM Businesses Hit by XWorm via Fake Financial Receipts: Full Campaign Analysis

Malware campaigns targeting Latin America (LATAM) are evolving. While the final payloads, often commodity RATs like XWorm, remain consistent, delivery mechanisms are

Latest

Here are the best AirPods deals you can get right now

If you know where to look, you can often score deals on Apple’s ever-expanding AirPods lineup. Both the AirPods Max

Here are the best AirPods deals you can get right now

If you know where to look, you can often score deals on Apple’s ever-expanding AirPods lineup. Both the AirPods Max

The best iPad deals you can get right now

While the best iPad deals usually land during major sale events like Black Friday, many great iPad deals are available outside

Ubuntu 26 Alpha Essential python-github-anotherpackage Upgrade 2025-78901-9

An update that solves 3 vulnerabilities and has 3 bug fixes can now be installed.LinuxSecurity – Security AdvisoriesRead More

Tinkle Highlights Your Active Window on MacOS

One of the major complaints of the new Liquid Glass design on macOS Tahoe is that it’s difficult to differentiate

Smashing Security podcast #455: Face off: Meta’s Glasses and America’s internet kill switch

Could America turn off Europe’s internet? That’s one of the questions that Graham and special guest James Ball will be

Divide and conquer: how the new Keenadu backdoor exposed links between major Android botnets

Kaspersky experts have uncovered Keenadu, a sophisticated new backdoor targeting tablet firmware as well as system-level and Google Play apps.

16th February – Threat Intelligence Report

For the latest discoveries in cyber research for the week of 16th February, please download our Threat Intelligence Bulletin. TOP

How Global Digital Cooperation Entered Its Implementation Phase

With WSIS+20 concluded and the Global Digital Compact adopted, digital policy is moving into an implementation phase. This article traces

Key OpenClaw risks, Clawdbot, Moltbot | Kaspersky official blog

Fundamental risks and discovered vulnerabilities of the autonomous AI agent OpenClaw, and how to manage themKaspersky official blogRead More

Phishing on the Edge of the Web and Mobile Using QR Codes

We discuss the extensive use of malicious QR codes using URL shorteners, in-app deep links and direct APK downloads to

Quick digest of Kaspersky’s report “Spam and Phishing in 2025” | Kaspersky official blog

Breaking down the major trends in phishing and scams, featuring the most creative schemes discovered by Kaspersky experts in 2025.Kaspersky

The Good, the Bad and the Ugly in Cybersecurity – Week 7

Authorities crack down on global cyber scams, state-backed APTs weaponize Gemini AI for attacks, and PRC-based UNC3886 targets major telcoms.SentinelOneRead

Manipulating AI memory for profit: The rise of AI Recommendation Poisoning

That helpful “Summarize with AI” button? It might be secretly manipulating what your AI recommends. Microsoft security researchers have discovered a

A one-prompt attack that breaks LLM safety alignment

As LLMs and diffusion models power more applications, their safety alignment becomes critical. The post A one-prompt attack that breaks

Analysis of active exploitation of SolarWinds Web Help Desk

We are seeing exploitation of SolarWinds Web Help Desk via CVE‑2025‑40551 and CVE‑2025‑40536 that can lead to domain compromise; here

The strategic SIEM buyer’s guide: Choosing an AI-ready platform for the agentic era

New guide details how a unified, AI ready SIEM platform empowers security leaders to operate at the speed of AI,

AI Security, From Data to Runtime: A Holistic Defense Approach

SentinelOne secures AI end-to-end, protecting data, infrastructure, and runtime with Data Security Posture Management (DSPM) capabilities.SentinelOneRead More

How to protect yourself from deepfake scammers and save your money | Kaspersky official blog

Here’s how to spot deepfakes, protect yourself from identity theft, and avoid falling for neural network scams.Kaspersky official blogRead More

December 2025–January 2026 Detection Highlights: New VTIs, 65+ YARA rules, and More Config Extractors

The Labs team at VMRay actively gathers publicly available data to identify any noteworthy malware developments that demand immediate attention.

ClawSec: Hardening OpenClaw Agents from the Inside Out

Learn about how ClawSec, by Prompt Security, secures OpenClaw agents, stopping malicious skills with zero-trust defenses.SentinelOneRead More

9th February – Threat Intelligence Report

For the latest discoveries in cyber research for the week of 9th February, please download our Threat Intelligence Bulletin. TOP

The GRU illegals

Illegals are intelligence officers operating abroad under false identities and nationalities, without the protection of diplomatic immunity. Posing as ordinary

Novel Technique to Detect Cloud Threat Actor Operations

We introduce a novel method that maps cloud alert trends to MITRE ATT&CK techniques. The patterns created could identify threat

The Good, the Bad and the Ugly in Cybersecurity – Week 6

Ex-Google engineer convicted of AI espionage, vishing attacks hijack SSO for SaaS theft, and malicious OpenClaw plugins deliver infostealers.SentinelOneRead More

New OpenClaw AI agent found unsafe for use | Kaspersky official blog

We explore whether OpenClaw can be safely installed and configured, and the risks involved in running this experiment.Kaspersky official blogRead

Industrialized Ransomware: Confronting the New Reality

Read about the new ransomware reality and what most security strategies get wrong. Learn how to protect your organization in

How to Build Threat Hunting that Defends Your Organization Against Real Attacks

Threat hunting is widely recognized as one of the most important capabilities of a mature SOC. It uncovers stealthy attackers early, reduces

Cisco Redefines Security for the Agentic Era with AI Defense Expansion and AI-Aware SASE

Cisco (NASDAQ: CSCO) today announced a sweeping evolution of its security portfolio.More RSS Feeds: https://newsroom.cisco.com/c/r/newsroom/en/us/rss-feeds.htmlCisco Newsroom: SecurityRead More

Peering Market at a Glance: Trends, Transformations, and the Regional Dynamics of Internet Interconnection

Recent claims that IXPs “aren’t showing significant growth”, that more interconnection is happening outside exchanges, and that peering can be

Which cybersecurity terms your management might be misinterpreting

A straightforward guide to the differences between risk and threat, security and compliance, and other frequently confused cybersecurity terms.Kaspersky official

Spam and phishing in 2025

The report contains statistics on spam and phishing in 2025, outlining the main trends: phishing and scam QR codes, ClickFix

Emerging Ransomware BQTLock & GREENBLOOD Disrupt Businesses in Minutes

How long would it take your team to realize ransomware is already running? The newly identified ransomware families are already

A Peek Into Muddled Libra’s Operational Playbook

Explore the tools Unit 42 found on a Muddled Libra rogue host. Learn how they target domain controllers and use

800,000 WordPress Sites Affected by Arbitrary File Upload Vulnerability in WPvivid Backup WordPress Plugin

On January 12th, 2026, we received a submission for an Arbitrary File Upload vulnerability in WPvivid Backup, a WordPress plugin

Take back control: A modern guide to mastering application control

Learn how a robust app control policy can have a meaningful, measurable impact on your organization’s security posture.Red CanaryRead More

80% of Fortune 500 use active AI Agents: Observability, governance, and security shape the new frontier

Read Microsoft’s new Cyber Pulse report for straightforward, practical insights and guidance on new cybersecurity risks. The post 80% of

Cisco Reports Second Quarter Earnings

Cisco reported second quarter revenue of $15.3 billion, net income on a generally accepted accounting principles (GAAP) basis of $3.2

Securing Every Identity in the Age of AI

Securing every identity in the age of AI is foundational. Discover how Palo Alto Networks and CyberArk redefine identity security

The game is over: when “free” comes at too high a price. What we know about RenEngine

We disclose new details about campaigns involving RenEngine and HijackLoader malware. Since March 2025, attackers have been distributing the Lumma

Capture the Kerberos Flag: Detecting Kerberos Anomalies

Kerberos is one of the most common protocols in organizations that utilize Windows Active Directory, and an essential part of

Forward to Hell? On Misusing Transparent DNS Forwarders For Amplification Attacks

DNS infrastructure is infamous for facilitating reflective amplification attacks. Countermeasures such as server shielding, access control, rate limiting and protocol

Nation-State Actors Exploit Notepad++ Supply Chain

Unit 42 reveals new infrastructure associated with the Notepad++ attack. This expands understanding of threat actor operations and malware delivery.

I bought, I saw, I attended: a quick guide to staying scam-free at the Olympics | Kaspersky official blog

Kaspersky experts have uncovered fraudulent schemes targeting the Winter Olympics in Italy. Here’s how to stay protected.Kaspersky official blogRead More

Introducing Markdown for Agents

The way content is discovered online is shifting, from traditional search engines to AI agents that need structured data from

A masterclass in agentic security operations

Read our miniseries recap and watch every episode of “AI in the SOC: From hype to outcomes” on demand now.Red

When Security Becomes an Afterthought

As AI deployment races ahead, security scrambles to keep up. Nikesh Arora on why AI’s biggest risk is treating security

Fortune 500 Tech Enterprise Speeds up Triage and Response with ANY.RUN’s Solutions

In enterprise SaaS, unclear security decisions carry real cost. False positives disrupt customers, while missed threats expose the business. A Fortune 500

PLEASE_READ_ME: The Opportunistic Ransomware Devastating MySQL Servers

Guardicore Labs uncovers a Ransomware detection campaign targeting MySQL servers. Attackers use Double Extortion and publish data to pressure victims.BlogRead

Cisco Live EMEA: AI innovation for a defining moment in tech

From infrastructure and security to future-proof workplaces and observability, Cisco highlights its unique role in powering the AI revolution —

Operation MacroMaze: new APT28 campaign using basic tooling and legit infrastructure

Overview LAB52 has been monitoring a campaign dubbed “Operation MacroMaze”, which, based on its characteristics, can be attributed to APT28,

How tech is rewiring romance: dating apps, AI relationships, and emoji | Kaspersky official blog

Why do we have a love-hate relationship with dating apps, and what are they doing to our brains? Can an

Shedding old code with ecdysis: graceful restarts for Rust services at Cloudflare

ecdysis is a Rust library enabling zero-downtime upgrades for network services. After five years protecting millions of connections at Cloudflare,

Copilot Studio agent security: Top 10 risks you can detect and prevent

Copilot Studio agents are increasingly powerful. With that power comes risk: small misconfigurations, over‑broad sharing, unauthenticated access, and weak orchestration

Your complete guide to Microsoft experiences at RSAC™ 2026 Conference

Microsoft Security returns to RSAC Conference to show how Frontier Firms—organizations that are human-led and agent-operated—can stay ahead. The post

Wordfence Intelligence Weekly WordPress Vulnerability Report (February 2, 2026 to February 8, 2026)

📢 Did you know Wordfence runs a Bug Bounty Program for all WordPress plugin and themes at no cost to

Keep Your Tech Flame Alive: Trailblazer Rachel Bayley

In this Akamai FLAME Trailblazer blog post, Rachel Bayley encourages women to step into the unknown and to be their

Threats Making WAVs – Incident Response to a Cryptomining Attack

Guardicore security researchers describe and uncover a full analysis of a cryptomining attack, which hid a cryptominer inside WAV files.

The Oracle of Delphi Will Steal Your Credentials

Our deception technology is able to reroute attackers into honeypots, where they believe that they found their real target. The

The Nansh0u Campaign – Hackers Arsenal Grows Stronger

In the beginning of April, three attacks detected in the Guardicore Global Sensor Network (GGSN) caught our attention. All three

Így látja a Cisco az OT biztonságot

A laborban jól működő OT-biztonsági POC-k gyakran elvéreznek éles, vállalati szintű kiterjesztéskor. A hagyományos, SPAN-alapú láthatósági megoldások skálázáskor elszálló CAPEX/OPEX-et

Threats Making WAVs – Incident Response to a Cryptomining Attack

Guardicore security researchers describe and uncover a full analysis of a cryptomining attack, which hid a cryptominer inside WAV files.

PLEASE_READ_ME: The Opportunistic Ransomware Devastating MySQL Servers

Guardicore Labs uncovers a Ransomware detection campaign targeting MySQL servers. Attackers use Double Extortion and publish data to pressure victims.BlogRead

The Oracle of Delphi Will Steal Your Credentials

Our deception technology is able to reroute attackers into honeypots, where they believe that they found their real target. The

Strategy for the Office Anywhere

Organizations must deploy a remote working strategy that suits the office anywhere model CIOs need to demonstrate leadership as we

Strategy for the Office Anywhere

Organizations must deploy a remote working strategy that suits the office anywhere model CIOs need to demonstrate leadership as we

The Nansh0u Campaign ? Hackers Arsenal Grows Stronger

In the beginning of April, three attacks detected in the Guardicore Global Sensor Network (GGSN) caught our attention. All three

Keep Your Tech Flame Alive: Trailblazer Rachel Bayley

In this Akamai FLAME Trailblazer blog post, Rachel Bayley encourages women to step into the unknown and to be their

A Stargazer Goblin GitHub fiókokat gyűjt rosszindulatú programok terjesztésére

A CheckPoint kutatóinak jelentése egy kifinomult kártevő terjesztési rendszert ír le, amelyet a “Stargazer Goblin” nevű fenyegető csoport követett el.

A Proton elindította a Google Dokumentumok adatvédelmi fókuszú alternatíváját

A Proton elindította a Proton Docs-t, a magánélet-központú munkaeszköz-csomagjának legújabb alkalmazását, amely a Google Docs-hoz hasonló, a Google-hoz nem kötődő

Kaspersky NIS2 Solution Map

A NIS 2 irányelv az Európai Unió (EU) szabályrendszere, amelynek célja a kulcsfontosságú iparágak kiberbiztonságának fokozása. Az Irányelv 2023. január

Anonymous Sudan – TIP

A dokumentum szerint azonban míg az Anonymous kollektíva egy sokszínű és kiterjedt csoport, amely sok különböző eszméket karolnak fel, a megfigyelések arra utalnak, hogy a magát “Anonymous Sudan”-nak nevező csoportnak semmi köze nincs a nagyobb Anonymous kollektívához, vagy az eredeti Anonymous Sudan mögött álló felhasználókhoz, illetve a #OpSudan Anonymous akciókhoz.

A Cloudflare rekordot jelentő 71 millió kérés/másodperc DDoS-támadást hárított el

A Cloudflare blogbejegyzése egy rekordot döntő DDoS-támadás sikeres elhárításáról számol be, és számos fontos tanulsággal szolgál. A támadás rávilágított a DDoS-támadások növekvő méretére és gyakoriságára, valamint arra, hogy többrétegű védelmi stratégiákra van szükség a hatékony elhárításukhoz. A támadásra adott sikeres válaszlépés a biztonsági szolgáltatók és szervezetek közötti együttműködés fontosságát is demonstrálta, valamint a mesterséges intelligencia és a gépi tanulás használatát a támadások valós idejű azonosítása és enyhítése érdekében. A jelentés hangsúlyozza a DDoS-támadások folyamatos és változó fenyegetését, valamint azt, hogy a szervezeteknek ébernek és felkészültnek kell maradniuk az ilyen támadásokra.

A támadó fejével gondolkozni…

A Mandiant Security Perspectives Report kiemeli a kibertámadások egyre növekvő fenyegetettségét, különös tekintettel a zsarolóvírus-támadások egyre kifinomultabb és pusztítóbb jellegére. A jelentés azt is megjegyzi, hogy a távmunka új sebezhetőségeket és kihívásokat teremtett a szervezetek számára a távoli hozzáférés biztosítása terén, és hogy az ellátási láncot érő támadások egyre nagyobb aggodalomra adnak okot. E kihívások kezelése érdekében a szervezeteknek a proaktív fenyegetésvadászatra és -felderítésre kell összpontosítaniuk, hogy gyorsabban azonosíthassák a támadásokat és reagálhassanak rájuk. A jelentés végső soron arra emlékeztet, hogy a kibertámadások fenyegetése valós és folyamatos, és hogy a szervezeteknek továbbra is ébernek és proaktívnak kell maradniuk az ellenük való védekezésben.

Hogyan védhetjük magunkat MFA adathalász támadással szemben

Az elmúl hetekben több kutató is felhívta a figyelemet kiterjedt adathalász támadásokra, melyek a MFA (Multifactor Authentication) többényezős hitelesítéssel védett

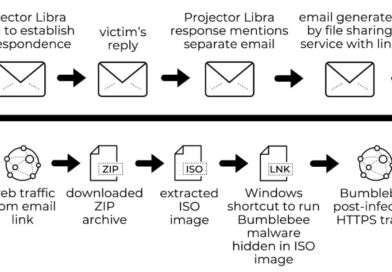

Dongó rosszindulatú kód

Bumblebee kód emlemzését nemrég publikálta a Paloaltonetwork. Projector Libra az egyik bűnöző csoport amely Bumblebee-t terjeszti. Ezt teszi oly módon,

Aktívan kihasználják az Exchange sérülékenységet

Az elemzőket és a szakértőket is meglepte, milyen mértékű lehet a március elején bejelentett Microsoft Exchange szervereket érintő sérülékenység kihasználása.

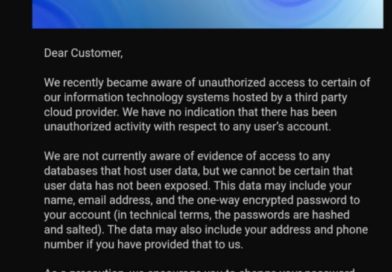

Tisztelt Ügyfelünk, cseréljen jelszót!

A Ubiquiti Networks termékei közt főként vezeték nélküli eszközök találhatóak kifejezetten kis-és közepes méretű vállalkozások számára kifejlesztve. A cég most

A DJI a HUAWEI sorsára jut

A DJI – az egyik legnépszerűbb drónokat gyártó kínai cég – felkerült az USA Kereskedelmi Minisztériumának üzleti titok lopása alanyainak listájára, ahol a Huawei és a ZTE is szerepel, sok más kínai gyártóval együtt. A minisztérium az utolsó frissítés során 77 új “entitást” vett fel a listára.

SolarWinds: az ellátási lánc támadása

A SolarWinds elleni támadás nagyságrendileg 18 000 vállalatot érint. Márciusban a frissítésekbe rejtett backdoorral sikerült elérnie a támadóknak, hogy olyan szervezeteket is célpontként tudjon kezelni, mint a FireEye, vagy az USA Kereskedelmi és Pénzügyminisztériuma, vagy a Belbiztonsági Minisztérium egyes rendszerei és az érintett szervezetek száma egyre nő és nem mindegyik publikus.

A suszter tüzes szeme

Igaz a hír, és lassan fél napja a világ IT szakértői elemzik, hogy az amerikai székhelyű FireEye kiberbiztonsági céget kibertámadás érte. A támadás tényét maga a cég jelentette be blogján, és a sok érdekes tény mellett kiemelték, hogy következtetéseik és az elemzések jelenlegi eredményei szerint államilag szponzorált hackerek hatoltak be az informatikai rendszerükbe. Az első sokkon túl azonban álljunk meg egy percre: