Sunspot – az implantátum

A SolarWinds ellátási lánc támadás vizsgálata még hosszú ideig eltart, de közben a folyamatosan hozzák nyilvánosságra az eddig azonosított eseményeket. Már a harmadik kártevő törzset ismertetik az elemzők, amelyet Orion hálózati megfigyelő platformjába injektálják. A Sunspot rosszindulatú kód kiegészíti az olyan már nyilvánosságra hozott rosszindulatú szoftvereket, mint a Sunburst és a Teardrop.

A rendkívül kifinomult és újszerű kódot úgy tervezték, hogy ne keltse fel a szoftverfejlesztők gyanúját, amikor a SolarWinds Orion Platformba injektálja magát.

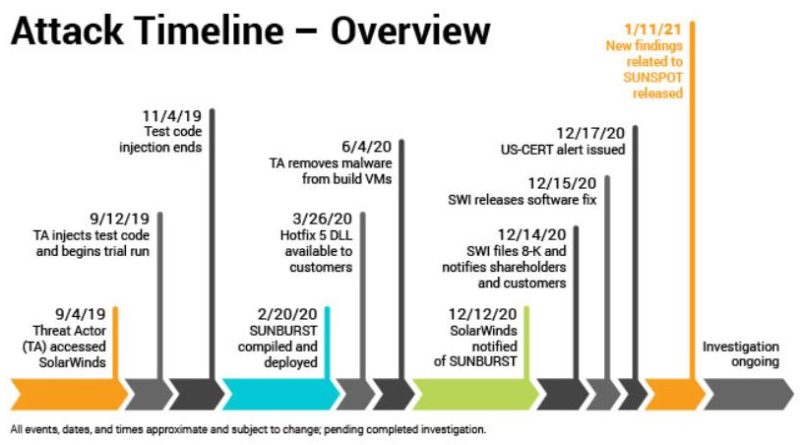

A korábban azonosított bizonyítékok szerint a kampány mögött állóknak már 2019 októberében sikerült kompromittálniuk a SolarWinds Orion platform szoftverépítési és kód-aláíró infrastruktúráját. A legfrissebb eredmények szerint a SolarWinds hálózatán az első behatolás már 2019. szeptember 4-én megtörtént, amikor a Sunspot-ot telepítették. A telepítés után a rosszindulatú program (“taskhostsvc.exe”) hibakeresési jogosultságokat adott magának és követni kezdte az Orion frissítési munkafolyamatot, majd a forráskódban a saját rosszindulatú elemeire cserélte az eredeti kódokat.

Az Orion 2019. októberi verziója olyan módosításokat tartalmazott, amelyek egyetlen célja az volt a támadók teszteljék, hogy az elkövetők képesek-e észrevétlenül kódot beilleszteni a frissítésbe.

A Kaspersky kutatói azonosították, hogy ez az első valószínű kapcsolat Sunburst és Kazuar rosszindulatú programcsalád között, amely az orosz Turla APT-hez kapcsolódik. A kiberbiztonsági cég azonban visszafogottan elemezte az esetet, óvva magát attól, hogy túl sok következtetést vonjon le a hasonlóságokból, mindössze arra utalt, hogy a használt eszközöket szándékosan alkalmazták, ami lehet egyfajta megtévesztés is.

Forrás:

Pingback: Az ellátási lánc támadások megelőzése – Yet Another News Aggregator Channel