A NOBELIUM rétegei

A Microsoft Threat Intelligence Center (MSTIC) a SolarWinds támadásban használt eszközök — SUNBURST , TEARDROP — készítőit NOBELIUM-nak nevezte el, és új jelentésében további kártékony kódokat azonosít. A FireEye Mandiant Threat Intelligence csapata egy a NOBELIUM-hoz köthető SUNSHUTTLE néven azonosított backoort mutat be. A két biztonsági csapat közös munkával, együttműködésben tárja fel a SolarWinds támadás összetevőit, és kutatja fel a használt eszközöket, technikákat és eljárásokat.

A támadóknak a rendszerekbe való bejutás után kiemelten fontos, hogy a hozzáfért hosszútávon fenn is tudják tartani. A MSTIC kutatásai több különböző malware-t azonosítottak:

A GoldMax néven azonosított malware-t arra használta fel a NOBELIUM, hogy fenntartsa a jelenlétét a rendszerekben — miközben rendszerspecifikus és célzott műveleteket hajtott végre — elkerülve az azonosítást, észlelést. A MSTIC közzétette a GoldMax malware működését, az alkalmazott technikákat és a kommunikációját a C2 szerver között, amit rendkívül kifinomult módon rejt el.

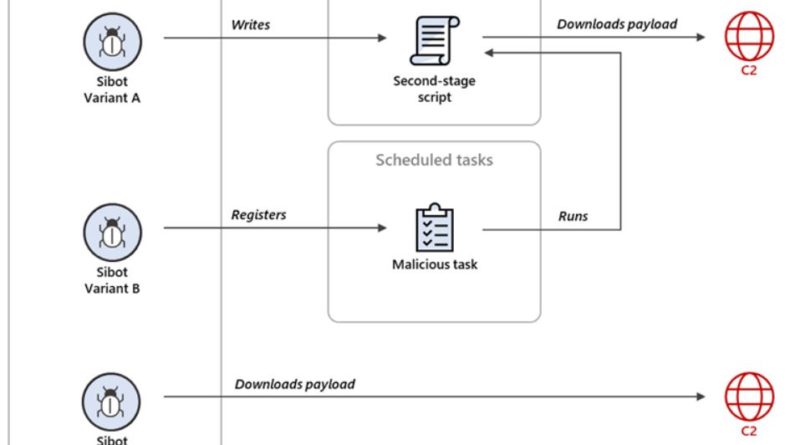

A SIBOT néven azonosít egy másik többcélú malware-t, ami egy VBScript és egyelőre nem teljesen tisztázott a szerepe, de a célja a jelenlét fenntartása és a C2 szerverrel való kapcsolattartás több módon.

A GoldFinder malware-t nagy valószínűséggel HTTP nyomkövető eszközként használta a NOBELIUM, amely naplózza azt az útvonalat, amelyekre a csomagnak szüksége van a C2 szerverekkel történő kommunikációhoz.

A FireEye Mandiant Threat Intelligence egy, a MSTIC kutatásaihoz kapcsolódó GoLang-ban írt hátsó ajtót azonosítottak, amit SUNSHUTTLE-nek nevezett el. A malware a beágyazott vagy helyi konfigurációs fájlokat kezeli, HTTPS kapcsolaton keresztül jelentkezik be a C2 szerverre, és végrehajtja a kapott parancsokat. Ezek a konfiguráció távoli feltöltését, a fájlok feltöltését és letöltését, valamint a tetszőleges parancsfuttatásokat teszik lehetővé. A SUNSHUTTLE cookie-fejlécekben rejti el az adatcsomagokat, amit a valós forgalommal vegyesen használ az álcázáshoz és a nehezebb kiszűréshez. A SUNSHUTTLE-t viszont a Mandiant össze tudta kötni egy olyan domainnel, amit államilag támogatott APT-k használtak korábbi támadások során.

Mindkét szervezet beillesztette a védelmi rendszereibe az azonosított kártékony kódok elleni védelmet, amit így már a felhasználóik is megkapnak.

FORRÁS: