A Bloomberg ügyfeleit e-mailbe csomagolt kóddal támadják

A Cisco Talos Intelligence kutatójának elmezése szerint a Bloomberg ügyfeleit egy újszerű, e-mailbe ágyazott kóddal támadják. Vanja Svajcer szerint a káros kód egy ügyfeleknek szóló számlának álcázott elektronikus levélben érkezik, mely vagy JavaScript vagy VisualBasic alapú RAT-ot (Remote Access Trojan) tartalmaz. Az eddig azonosított áldozatok száma, és így a megszerzett minták száma nem teszi lehetővé egy átfogóbb elemzés végrehajtását, de a kutatók a rendelkezésére álló kódok alapján arra következtetnek, hogy a támadók a Közel-Keletről, esetleg Irakból származhatnak, bár szintén megjegyzik, hogy a feltételezés alapjául szolgáló “Najaf” szövegrész- amiről a kampányt is elnevezték – egy hamis zászló művelet része is lehet.

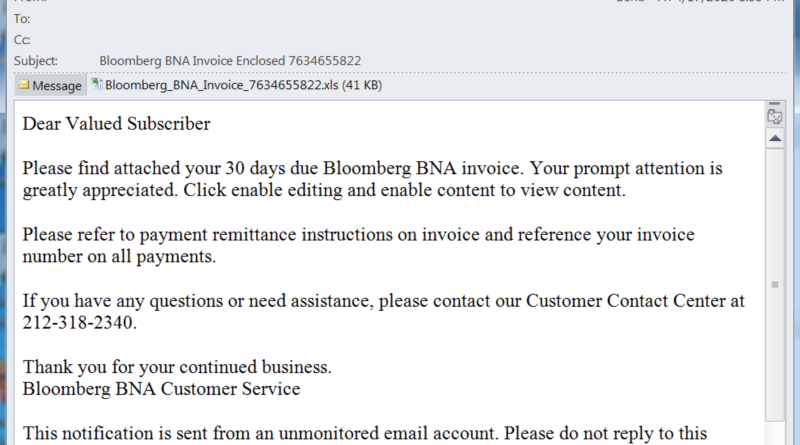

A kutatók az elfogott minták alacsony számából, valamint a többféle alkalmazott kódrészletből arra következtetnek, hogy a támadók ezzel a kampánnyal csak csiszolgatták képességeiket, felkészülve egy esetleges későbbi támadásra. A Najaf kampány során a számlának álcázott levél mellékleteként egy Exceel fájl, valamint néhány esetben a levél törzsét tartalmazó RTF fájl szerepel. Az Excelbe egy olyan makrót kódoltak, ami vagy letölti a támadás második fázisául szolgáló programot, vagy telepíti és futtatja a káros alkalmazást.

A minták elemzése során többféle RAT-ot azonosítottak a kutatók, ezek egyike egy, a feketepiaci kereskedelemben ismert NanoCoreRAT, ami már 2013 -ban is jelen volt a piacon. A RAT egy hard-coded IP cím irányába kommunikál egy nem standard porton, HTTP protokoll alkalmazásával. A kutatók szerint az elenyésző számú, igen szűk körből származó áldozat, és az, hogy a C&C szerver nem válaszolt, amikor a kutatók próbálták a felvenni vele a kapcsolatot, mind arra utal, hogy a támadók még csak tapasztalatszerzési céllal indították kampányukat.

(forrás)

(Talos)