Fertőzött USB-meghajtók

A Mandiant jelentése szerint a fertőzött USB-meghajtókat kezdeti hozzáférési vektorként használó kibertámadások 2023 első felében háromszorosára nőttek. A Mandiant két ilyen kampányt is azonosított, a SOGU-t és a SNOWYDRIVE-ot.

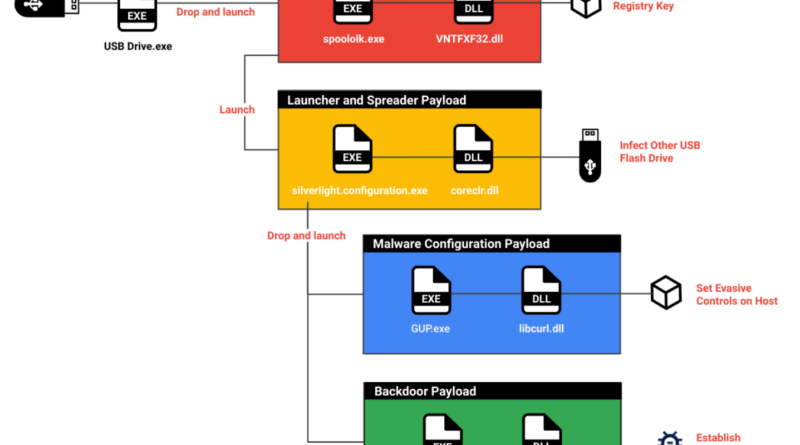

A SOGU a legelterjedtebb USB-alapú kiberkémtámadás, amely USB meghajtókat használ, és az egyik legagresszívebb kiberkémkampány, amely mind a köz-, mind a magánszektorbeli szervezeteket használja ki világszerte. A tevékenységet a kínai székhelyű TEMP.Hex klaszternek tulajdonították, amelyet Camaro Dragon, Earth Preta és Mustang Panda néven is nyomon követnek. A célpontok közé tartozik az építőipar és a tervezés, az üzleti szolgáltatások, a kormányzat, az egészségügy, a szállítás és a kiskereskedelem Európában, Ázsiában és az Egyesült Államokban. A támadás a számítógéphez csatlakoztatott rosszindulatú USB flash meghajtóval kezdődik, ami a PlugX (más néven Korplug) használatával letölti és elindítja a SOGU nevű C-alapú hátsó ajtót, amely ellopja az érdekes fájlokat, billentyűleütéseket és képernyőképeket.

Az USB-beszivárgási mechanizmust kihasználó második kampány az UNC4698 csoporthoz kötődik, amely az ázsiai olaj- és gázipari szervezeteket használja ki a SNOWYDRIVE rosszindulatú szoftverek telepítésére. A SNOWYDRIVE betöltése után egy hátsó ajtót hoz létre, lehetővé téve a támadók számára, hogy távolról rendszerparancsokat adjanak ki. Más USB flash meghajtókra is átterjed, és a hálózaton keresztül is fertőz.