SocksEscort az AVrecon kampány mögött

Az AVrecon, amelyet távoli hozzáférésű trójaiként (RAT) azonosítottak, több mint 70 000 Linux-alapú SOHO routert fertőzött meg. A kártevőnek azonban több mint két évig sikerült megkerülnie a biztonsági észlelést.

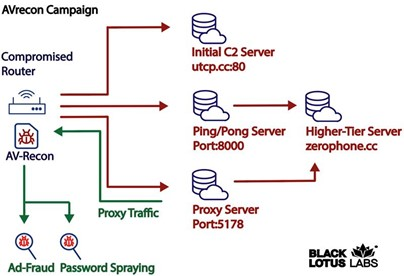

A Lumen’s Black Lotus Labs kutatói szerint az AVrecon mögött álló fenyegetés szereplői valószínűleg a SOHO-eszközök (small office/home office – kisirodai/otthoni irodai) sérülékenységeinek kihasználására összpontosítottak, amelyeket a felhasználók kevésbé frissítenek, patchelnek. Ez lehetővé tette a botnet számára, hogy titokban működjön anélkül, hogy észrevehető fennakadásokat vagy sávszélesség-veszteséget okozott volna a fertőzött eszközök tulajdonosainak.

A támadás módja a jelek szerint túlnyomórészt a sávszélesség ellopására összpontosít – a végfelhasználók befolyásolása nélkül – egy lakossági proxyszolgáltatás létrehozása érdekében, amely segít a rosszindulatú tevékenységek tisztára mosásában, és elkerüli, hogy a Tor-rejtett szolgáltatások vagy a kereskedelmi forgalomban kapható VPN-szolgáltatások ugyanolyan szintű figyelmet keltsenek. A kiberbűnözés ilyen típusú fenyegetései elkerülhetik az észlelést, mert kisebb valószínűséggel veszi észre a tulajdonos, mint egy kriptobányász alkalmazást.

Az új felfedezések szerint az AVrecon kampány mögött a 12 éves SocksEscort szolgáltatás állhat, amely feltört lakossági és kisvállalkozási eszközöket bérel olyan kiberbűnözőknek, akik el akarják rejteni valódi tartózkodási helyüket az interneten. A SocksEscort 2009-ben indult super-socks[.]com néven, egy orosz nyelvű szolgáltatásként, amely több ezer kompromittált PC-hez adott el hozzáférést, amelyeket proxyforgalomra lehetett használni.

A spur.us és a KrebsOnSecurity szerint az AVrecon az a rosszindulatú program, amely a SocksEscort proxyit biztosítja a szolgáltatáshoz.